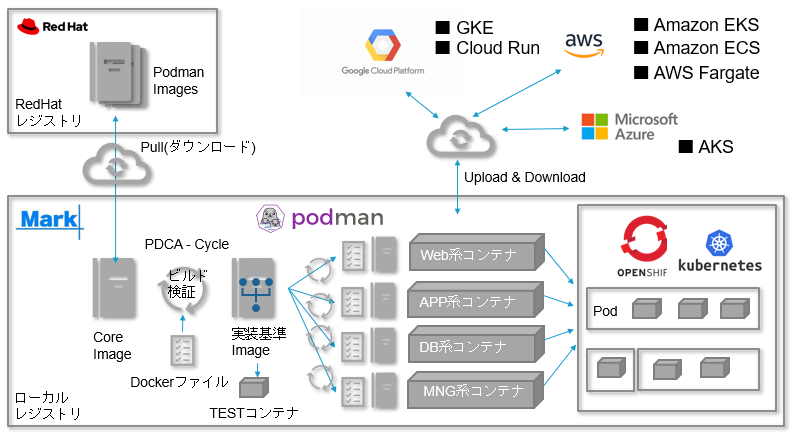

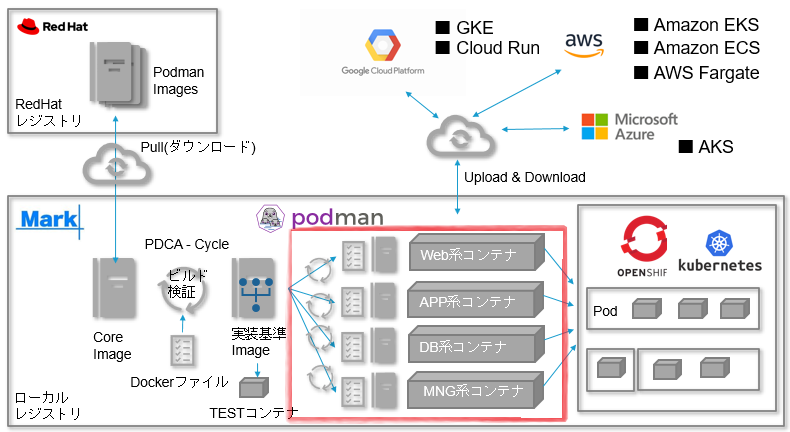

Red Hat Enterprise Linux(RHEL)について、よく使われるコマンド、コンテナ環境を用いたOpenShift Kubernetes の解説、基幹システムやPCI-DSSに必要なエッジセキュリティ、Dark Networkで用いられている技術を逆に利用したゼロトラスト (Zero Trust) システムによるVPN Systemなどの考え方をご紹介していきます。

本ページでは、OSがLinux系ですのでMark System Technoが長年培った大規模システム向けシェルプログラミングやインフラ設計・運用の考え方も紹介します。

目次

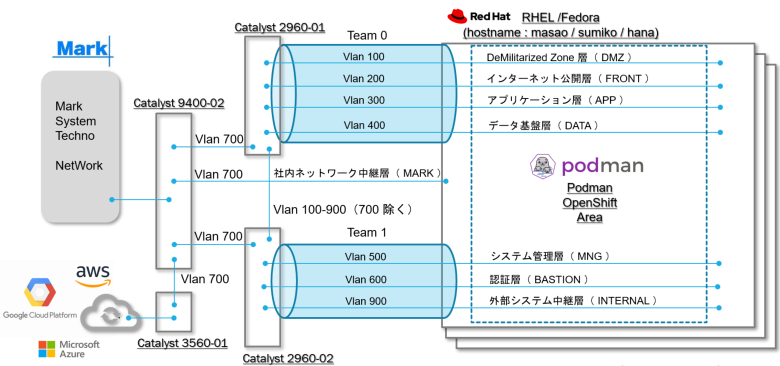

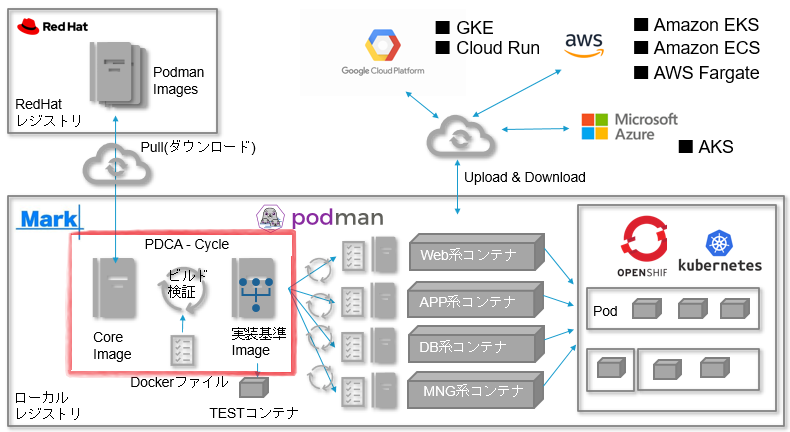

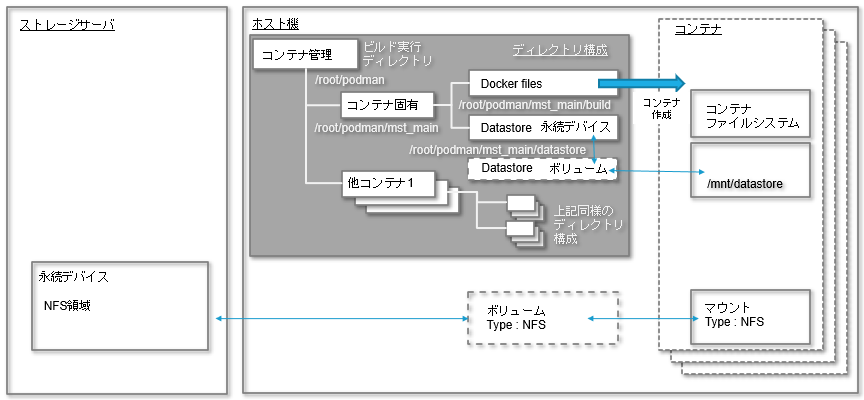

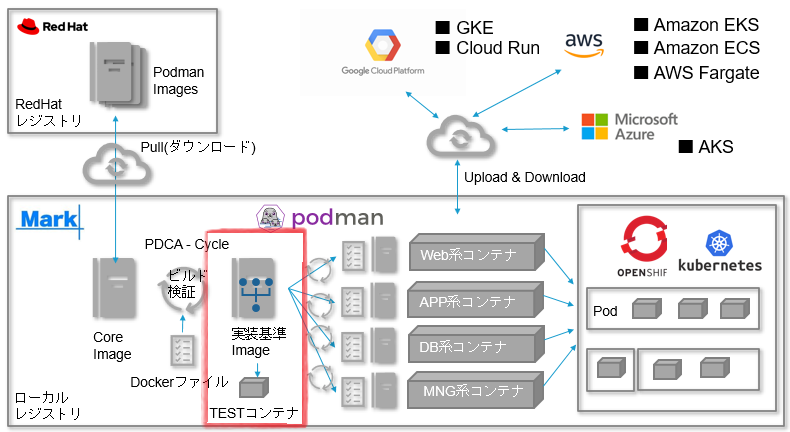

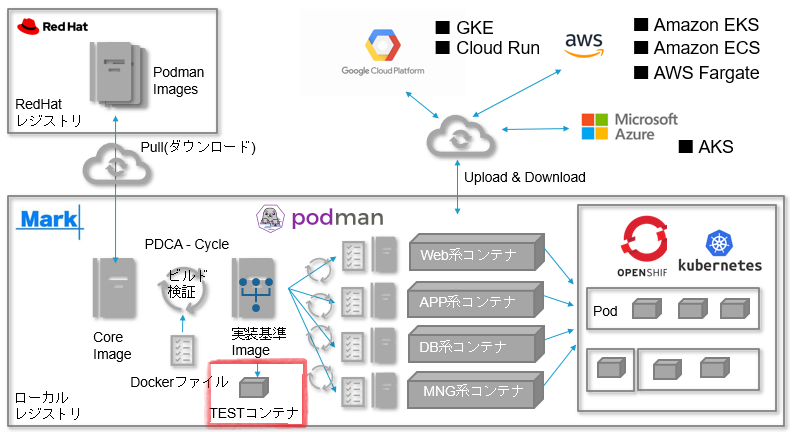

システム概要

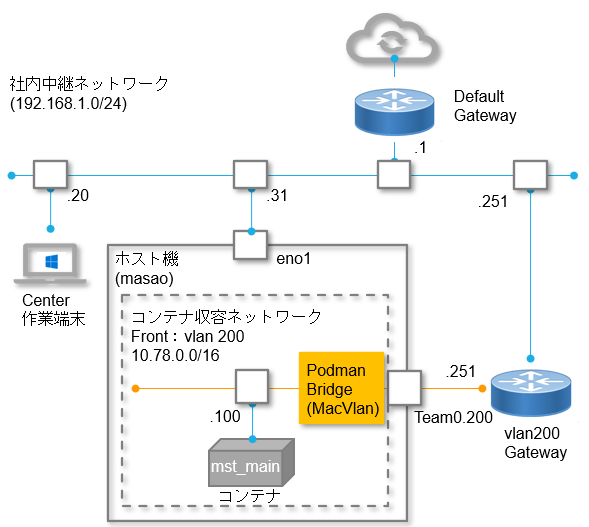

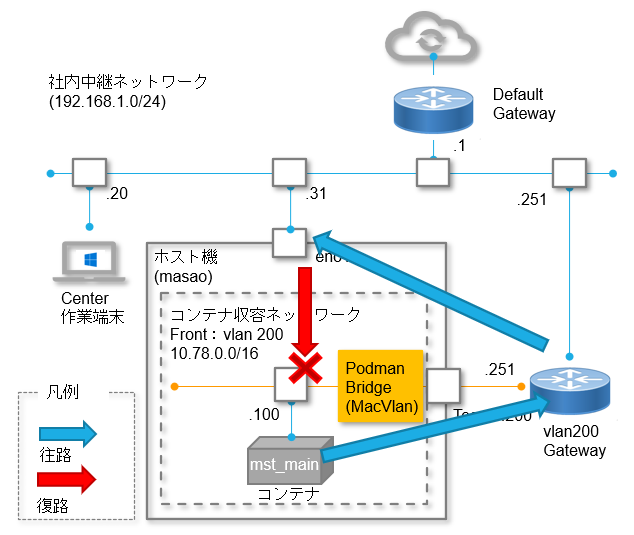

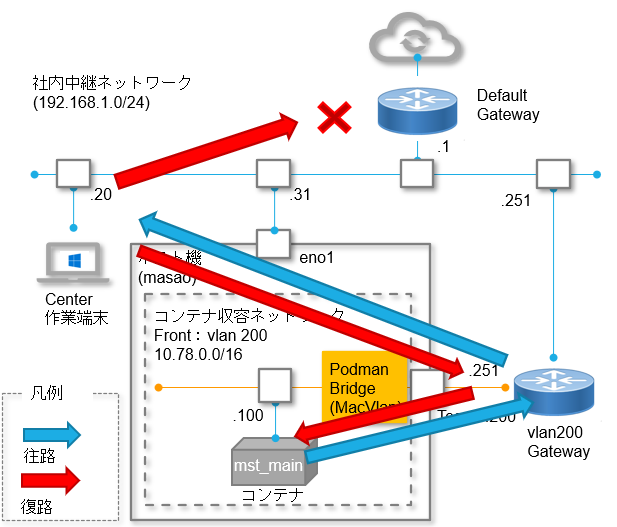

以降の説明に使用する環境、および、システムの概要を記載します。

コマンドおよび設定の推移について、理解しやすくなると思います。

退役した機材を使用している理由から、スペック不足や無理に使用しているところ(L2SWをL3SWのように使用しているなど)がありますが、ご容赦ください。

システム構成図

構築のステップ

1. OSセットアップ

2. ネットワーク設定

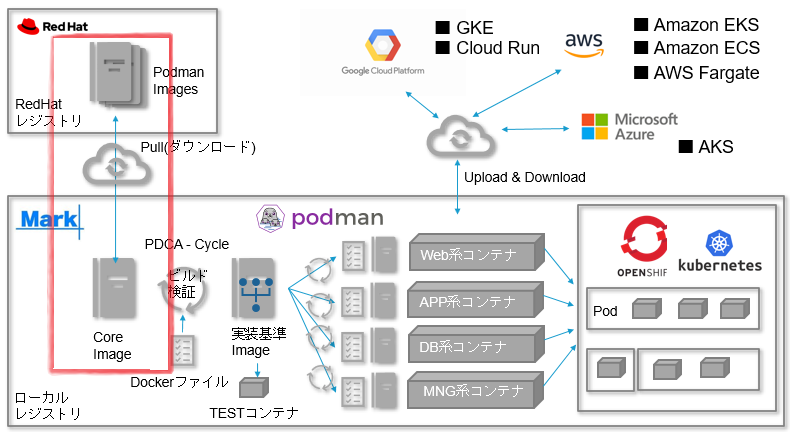

3. コンテナ( Podman )環境の構築

4. MARK-VPNシステム( ipsec VPN + x509v3 + AI )の構築

5. DevSecOps の実装

6. CI/CD( OpenShift ) の実装

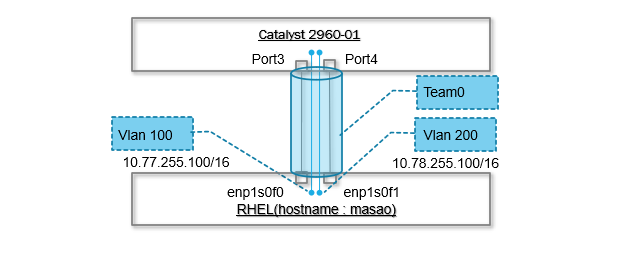

Network Subnet/IP Address

DeMilitarized Zone 層( DMZ )

| Subnet name | vlan ID | Network Address | Default Gateway | 用途 |

| DMZ | 100 | 10.77.0.0/16 | 10.77.255.251 | DMZとしてアクセス制限を必要とするノードを収容する |

| IP Address | Node Name | Node Type | NW Type | Remarks |

| 10.77.255.100 | masao-v100 | RHEL 8 | Teaming + Tag Vlan | |

| 10.77.255.101 | sumiko-v100 | RHEL 8 | Teaming + Tag Vlan | |

| 10.77.255.102 | hana-v100 | Fedora 34 | Teaming + Tag Vlan | |

| 10.77.255.250 | BBSW-v100 | C9500 | GateWay | 社内環境と併用 |

| 10.77.255.251 | C2960-01-v100 | C2960 | LACP + Trunk | Default-Gateway |

| 10.77.255.252 | C2960-02-v100 | C2960 | LACP + Trunk | |

| 10.77.255.254 | C3560-01-v100 | C3560 | FireWall-Router |

インターネット公開層( FRONT )

| Subnet name | vlan ID | Network Address | Default Gateway | 用途 |

| FRONT | 200 | 10.78.0.0/16 | 10.78.255.251 | サービス提供ノードを収容する |

| IP Address | Node Name | Node Type | NW Type | Remarks |

| 10.78.255.100 | masao-v200 | RHEL 8 | Teaming + Tag Vlan | |

| 10.78.255.101 | sumiko-v200 | RHEL 8 | Teaming + Tag Vlan | |

| 10.78.255.102 | hana-v200 | Fedora 34 | Teaming + Tag Vlan | |

| 10.78.255.250 | BBSW-v200 | C9500 | GateWay | 社内環境と併用 |

| 10.78.255.251 | C2960-01-v200 | C2960 | LACP + Trunk | Default-Gateway |

| 10.78.255.252 | C2960-02-v200 | C2960 | LACP + Trunk | |

| 10.78.255.254 | C3560-01-v200 | C3560 | FireWall-Router |

アプリケーション層( APP )

| Subnet name | vlan ID | Network Address | Default Gateway | 用途 |

| APP | 300 | 10.79.0.0/16 | 10.79.255.251 | 各種処理、クラウド連携ノードを収容する |

| IP Address | Node Name | Node Type | NW Type | Remarks |

| 10.79.255.100 | masao-v300 | RHEL 8 | Teaming + Tag Vlan | |

| 10.79.255.101 | sumiko-v300 | RHEL 8 | Teaming + Tag Vlan | |

| 10.79.255.102 | hana-v300 | Fedora 34 | Teaming + Tag Vlan | |

| 10.79.255.250 | BBSW-v300 | C9500 | GateWay | 社内環境と併用 |

| 10.79.255.251 | C2960-01-v300 | C2960 | LACP + Trunk | Default-Gateway |

| 10.79.255.252 | C2960-02-v300 | C2960 | LACP + Trunk | |

| 10.79.255.254 | C3560-01-v300 | C3560 | FireWall-Router |

データ基盤層( DATA )

| Subnet name | vlan ID | Network Address | Default Gateway | 用途 |

| DATA | 400 | 10.80.0.0/16 | 10.80.255.251 | Data Lake基盤、AI分析基盤向けノードを収容する |

| IP Address | Node Name | Node Type | NW Type | Remarks |

| 10.80.255.100 | masao-v400 | RHEL 8 | Teaming + Tag Vlan | |

| 10.80.255.101 | sumiko-v400 | RHEL 8 | Teaming + Tag Vlan | |

| 10.80.255.102 | hana-v400 | Fedora 34 | Teaming + Tag Vlan | |

| 10.80.255.250 | BBSW-v400 | C9500 | GateWay | 社内環境と併用 |

| 10.80.255.251 | C2960-01-v400 | C2960 | LACP + Trunk | Default-Gateway |

| 10.80.255.252 | C2960-02-v400 | C2960 | LACP + Trunk | |

| 10.80.255.254 | C2960-01-v400 | C3560 | FireWall-Router |

システム管理層( MNG )

| Subnet name | vlan ID | Network Address | Default Gateway | 用途 |

| MNG | 500 | 10.81.0.0/16 | 10.81.255.252 | システム管理基盤、Data分析基盤向けノードを収容する |

| IP Address | Node Name | Node Type | NW Type | Remarks |

| 10.81.255.100 | masao-v500 | RHEL 8 | Teaming + Tag Vlan | |

| 10.81.255.101 | sumiko-v500 | RHEL 8 | Teaming + Tag Vlan | |

| 10.81.255.102 | hana-v500 | Fedora 34 | Teaming + Tag Vlan | |

| 10.81.255.250 | BBSW-v500 | C9500 | GateWay | 社内環境と併用 |

| 10.81.255.251 | C2960-01-v500 | C2960 | LACP + Trunk | |

| 10.81.255.252 | C2960-02-v500 | C2960 | LACP + Trunk | Default-Gateway |

| 10.81.255.254 | C3560-01-v500 | C3560 | FireWall-Router |

認証層( BASTION )

| Subnet name | vlan ID | Network Address | Default Gateway | 用途 |

| BASTION | 600 | 10.82.0.0/16 | 10.82.255.252 | ユーザ操作、ユーザ認証ノードを収容する |

| IP Address | Node Name | Node Type | NW Type | Remarks |

| 10.82.255.100 | masao-v600 | RHEL 8 | Teaming + Tag Vlan | |

| 10.82.255.101 | sumiko-v600 | RHEL 8 | Teaming + Tag Vlan | |

| 10.82.255.102 | hana-v600 | Fedora 34 | Teaming + Tag Vlan | |

| 10.82.255.250 | BBSW-v600 | C9500 | GateWay | 社内環境と併用 |

| 10.82.255.251 | C2960-01-v600 | C2960 | LACP + Trunk | |

| 10.82.255.252 | C2960-02-v600 | C2960 | LACP + Trunk | Default-Gateway |

| 10.82.255.254 | C3560-01-v600 | C3560 | FireWall-Router |

社内ネットワーク中継層( MARK )

| Subnet name | vlan ID | Network Address | Default Gateway | 用途 |

| MARK | 700 | 192.168.1.0/24 | 192.168.1.1 | 社内LAN連携用NATノードを収容する |

| IP Address | Node Name | Node Type | NW Type | Remarks |

| 192.168.1.1 | BBSW-v700 | C9500 | GateWay | 社内環境と併用 |

| 192.168.1.31 | masao-v700 | RHEL 8 | HOST | |

| 192.168.1.32 | hana-v700 | Fedora 34 | HOST | |

| 192.168.1.33 | sumiko-v700 | RHEL 8 | HOST | |

| 192.168.1.251 | C2960-01-v700 | C2960 | Gateway | vlan100,200,300,400 |

| 192.168.1.252 | C2960-02-v700 | C2960 | Gateway | vlan500,600,900 |

| 192.168.1.254 | C3560-01-v700 | C3560 | Gateway | vlan700 |

外部システム中継層( INTERNAL )

| Subnet name | vlan ID | Network Address | Default Gateway | 用途 |

| INTERNAL | 900 | 10.90.0.0/16 | 10.90.255.252 | 試用環境向けクラウド連携ノードを収容する |

| IP Address | Node Name | Node Type | NW Type | Remarks |

| 10.90.1.1 | w10-001-v900 | Windows 10 | Azure VPN | Azure Bastion 経由 |

| 10.90.1.2 | w10-002-v900 | Windows 10 | Azure VPN | Azure Bastion 経由 |

| 10.90.1.3 | w10-003-v900 | Windows 10 | Azure VPN | Azure Bastion 経由 |

| 10.90.1.4 | w10-004-v900 | Windows 10 | Azure VPN | Azure Bastion 経由 |

| 10.90.255.100 | masao-v900 | RHEL 8 | Teaming + Tag Vlan | |

| 10.90.255.101 | sumiko-v900 | RHEL 8 | Teaming + Tag Vlan | |

| 10.90.255.102 | hana-v900 | Fedora 34 | Teaming + Tag Vlan | |

| 10.90.255.250 | BBSW-v900 | C9500 | GateWay | 社内環境と併用 |

| 10.90.255.251 | C2960-01-v900 | C2960 | LACP + Trunk | |

| 10.90.255.252 | C2960-02-v900 | C2960 | LACP + Trunk | Default-Gateway |

| 10.90.255.254 | C3560-01-v900 | C3560 | FireWall-Router |

コマンド集

サブスクリプションの登録

Red Hat Custer Portalにアカウントを作成、登録したユーザ名とパスワードを使用します。

Red Hat Custer Portal のURLは「https://access.redhat.com/front」となります。

$ sudo su -

# subscription-manager register実行内容は、以下のようになります。

登録中: subscription.rhsm.redhat.com:443/subscription

ユーザー名: XXXXXXXXXXXXXX

パスワード:

このシステムは、次の ID で登録されました: XXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXX

登録したシステム名: XXXXXX.mark-system.com登録内容の確認コマンドは以下となります。

# subscription-manager list

:

:

状態: サブスクライブなし

状態の詳細: Not supported by a valid subscription.

:

:

# subscription-manager list --available

:

:

:

契約:

プール ID: XXXXXXXXXXXXXXXXXXXXXX <---(*)

管理の提供: いいえ

数量: 無制限

推奨: 1

:

:

:表示されたプール ID (*)を利用してサブスクライブします。

# subscription-manager subscribe --pool=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXX以下の文字列が出力されれば、完了です。

サブスクリプションが正しく割り当てられました: Red Hat Beta Access以下のコマンドを用い、割り当て(*)を確認しておきましょう。

反映に時間がかかる場合があります。

その場合は、「Red Hat Customer Portal」から[システム]→[対象サーバ]→[サブスクリプション]を選択します。

[自動アタッチの実行]を押下しましょう。

# subscription-manager list

:

:

アーキテクチャー: x86_64

状態: サブスクライブ済み <-------(*)

状態の詳細:

:

:

# subscription-manager list --consumed

:

:

アドオン:

状態の詳細: 最新のサブスクリプションです <-------(*)

サブスクリプションタイプ: Standard

:

:このような場合、「サブスクリプションの登録」へ記載した以下のコマンドを用い、再度、アタッチします。

$ sudo su -

# subscription-manager attach --pool=pool_idRed Hat パッケージの最新化 (dnf update)

以下のコマンドを用い、パッケージを最新化します。

$ sudo su -

# dnf check-update

# dnf update -y

# dnf clean all

Updating Subscription Management repositories.

17 ファイルが削除されました

パッケージを探す

# dnf search lsof

サブスクリプション管理リポジトリーを更新しています。

メタデータの期限切れの最終確認: 0:57:45 時間前の 2021年12月14日 06時03分00秒 に 実施しました。

============================= 名前 完全一致: lsof ==============================

lsof.x86_64 : A utility which lists open files on a Linux/UNIX system

ファイルやライブラリ、コマンドが含まれるパッケージを探す

# dnf provides lsof

サブスクリプション管理リポジトリーを更新しています。

メタデータの期限切れの最終確認: 0:58:55 時間前の 2021年12月14日 06時03分00秒 に 実施しました。

lsof-4.91-2.el8.x86_64 : A utility which lists open files on a Linux/UNIX system

Repo : rhel-8-for-x86_64-baseos-rpms

一致:

提供する : lsof = 4.91-2.el8

lsof-4.93.2-1.el8.x86_64 : A utility which lists open files on a Linux/UNIX

: system

Repo : @System

一致:

提供する : lsof = 4.93.2-1.el8

lsof-4.93.2-1.el8.x86_64 : A utility which lists open files on a Linux/UNIX

: system

Repo : rhel-8-for-x86_64-baseos-rpms

一致:

提供する : lsof = 4.93.2-1.el8

サブスクリプションの登録が未完了であったり、「Red Hat Customer Potal」と矛盾が発生している場合は以下が出力され、失敗します。

Updating Subscription Management repositories.

エラー: "/etc/yum.repos.d", "/etc/yum/repos.d", "/etc/distro.repos.d" には有効化されたリポジトリーがありません。Red Hat パッケージマネージャー (rpm)の操作

パッケージの操作コマンドを以下に記載します。

$ sudo su -

パッケージのインストール

# rpm -ivh /tmp/XXXXXXXXX.rpm

パッケージのアンインストール

# rpm -e XXXXXXXXX

インストール済みパッケージの一覧

# rpm -qa

インストール済みパッケージのキーワード検索( 例 : team )

# rpm -qa | grep team

libteam-1.31-2.el8.x86_64

teamd-1.31-2.el8.x86_64

NetworkManager-team-1.32.10-4.el8.x86_64

インストール済みパッケージのファイル構成表示

# rpm -ql NetworkManager-team-1.32.10-4.el8.x86_64

/usr/lib/.build-id

/usr/lib/.build-id/15

/usr/lib/.build-id/15/ff7e04a50f237fc938add3e2231e2d11829f20

/usr/lib64/NetworkManager/1.32.10-4.el8/libnm-device-plugin-team.so

インストール済みパッケージの詳細情報

$ rpm -qi kernel-modules-4.18.0-305.el8.x86_64

Name : kernel-modules

Version : 4.18.0

Release : 305.el8

Architecture: x86_64

Install Date: 2021年11月08日 03時42分06秒

Group : System Environment/Kernel

Size : 22894792

License : GPLv2 and Redistributable, no modification permitted

Signature : RSA/SHA256, 2021年05月02日 19時42分17秒, Key ID 199e2f91fd431d51

Source RPM : kernel-4.18.0-305.el8.src.rpm

Build Date : 2021年04月29日 22時13分23秒

Build Host : x86-vm-07.build.eng.bos.redhat.com

Relocations : (not relocatable)

Packager : Red Hat, Inc. <http://bugzilla.redhat.com/bugzilla>

Vendor : Red Hat, Inc.

URL : http://www.kernel.org/

Summary : kernel modules to match the core kernel

Description :

This package provides commonly used kernel modules for the core kernel package.

ファイルの属するパッケージ名の表示

$ rpm -qf /usr/bin/lsof

lsof-4.93.2-1.el8.x86_64時刻合わせ(chronyc)

時刻合わせコマンドを以下に記載します。

現状の同期先確認

# chronyc sources

MS Name/IP address Stratum Poll Reach LastRx Last sample

===============================================================================

^+ omx2.classictic.com 2 10 377 636 +7464us[+7558us] +/- 164ms

^- lucy.thehomeofanime.de 2 10 377 642 +5457us[+5551us] +/- 143ms

^+ ntp1.ams1.nl.leaseweb.net 2 10 377 695 +4621us[+4715us] +/- 204ms

^* 77.68.122.252 3 10 377 617 +5703us[+5797us] +/- 155ms

現状の時刻ズレ確認

# chronyc tracking

Reference ID : 4D447AFC (77.68.122.252)

Stratum : 4

Ref time (UTC) : Tue Nov 23 13:19:15 2021

System time : 0.000413800 seconds fast of NTP time

Last offset : +0.000094051 seconds

RMS offset : 0.000204610 seconds

Frequency : 41.013 ppm slow

Residual freq : +0.000 ppm

Skew : 0.027 ppm

Root delay : 0.238736287 seconds

Root dispersion : 0.017958783 seconds

Update interval : 1042.3 seconds

Leap status : Normal

設定ファイルの編集

# cp -p /etc/chrony.conf /etc/chrony.conf.org

# vi /etc/chrony.conf

# diff /etc/chrony.conf.org /etc/chrony.conf

3c3,7

< pool 2.rhel.pool.ntp.org iburst

---

> #pool 2.rhel.pool.ntp.org iburst

> pool 0.jp.pool.ntp.org iburst

> pool 1.jp.pool.ntp.org iburst

> pool 2.jp.pool.ntp.org iburst

> pool 3.jp.pool.ntp.org iburst

23c27

< #minsources 2

---

> minsources 2

26c30

< #allow 192.168.0.0/16

---

> allow 192.168.1.0/24

29c33

< #local stratum 10

---

> local stratum 2

サービス自動起動

# systemctl enable chronyd

サービス再起動

# systemctl restart chronyd

同期確認

# chronyc sources

MS Name/IP address Stratum Poll Reach LastRx Last sample

===============================================================================

^- 103.202.216.35 3 6 7 3 -2858us[-3311us] +/- 149ms

^- ec2-3-114-30-212.ap-nort> 2 6 17 2 +701us[ +701us] +/- 35ms

^- i172-105-204-167.poolntp> 3 6 17 4 +5644us[+5191us] +/- 14ms

^- mx.execve.net 2 6 17 3 +139us[ +139us] +/- 5540us

^- v118-27-19-72.cxxt.stati> 2 6 17 5 +11ms[ +10ms] +/- 25ms

^- tama.paina.net 2 6 17 4 +94us[ +94us] +/- 49ms

^- time.cloudflare.com 3 6 17 5 -127ms[ -127ms] +/- 211ms

^- time.cloudflare.com 3 6 27 3 +6498us[+6498us] +/- 77ms

^+ ntp-a2.nict.go.jp 1 6 17 6 +775us[ +323us] +/- 4838us

^* ntp-b2.nict.go.jp 1 6 17 5 -1166us[-1619us] +/- 5333us

^- any.time.nl 2 6 17 8 -1335us[-1788us] +/- 42ms

^- x.ns.gin.ntt.net 2 6 17 9 -1087us[-1540us] +/- 93ms

^- 132.226.11.60 2 6 17 7 +7338us[+7338us] +/- 49ms

^- 126.99.178.217.static.us> 1 6 17 10 +4340us[+3887us] +/- 21ms

パケットキャプチャー(tcpdump)

パケットキャプチャーコマンドを以下に記載します。

pingなどのICMP

# tcpdump icmp

ホスト指定

# tcpdump host 192.168.1.1

# tcpdump dst host 192.168.1.1

# tcpdump src host 192.168.1.1

# tcpdump icmp and src host 192.168.1.1

ポート指定

# tcpdump port 80

# tcpdump dst port 80

# tcpdump src port 80

# tcpdump src port 80 or 443

ホストとポート指定

# tcpdump host 192.168.1.1 and src port 80 or 443

# tcpdump dst host 192.168.1.1 and src port 80 or 443

# tcpdump src host 192.168.1.1 and src port 80 or 443

ネットワークインターフェース指定

# tcpdump -i eth0 src host 192.168.1.1 and src port 80 or 443

ネットワークアドレス指定

# tcpdump net 192.168.1.0 mask 255.255.255.0

# tcpdump src net 192.168.1.0 mask 255.255.255.0 and src port 80 or 443

パケット内容の表示

# tcpdump -X dst port 80

パケット内容の表示(サイズ指定 単位:Byte)

# tcpdump -X -s 10240000 dst port 80

wiresharkなどを使用した解析用

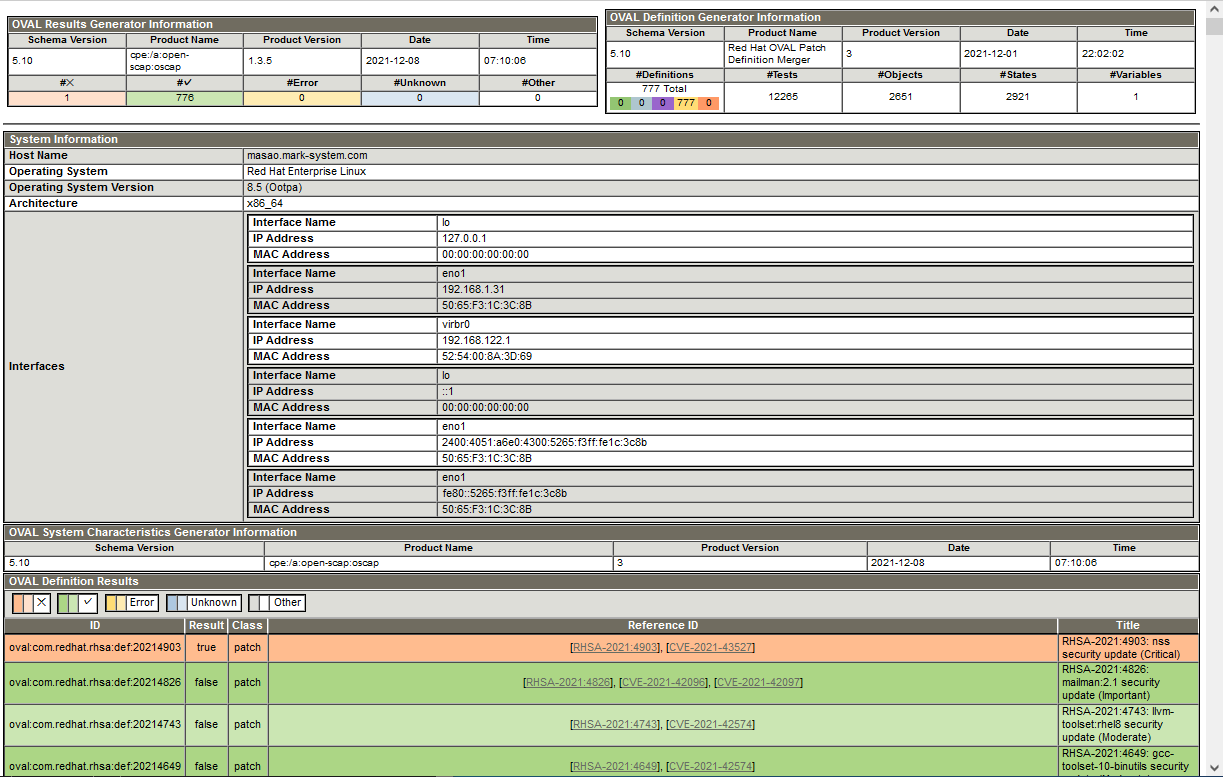

tcpdump -n -i eth0 -s 0 -w /tmp/tcpdump_20211201_001.cap port 443脆弱性スキャン ホスト機編( openscap / oscap )

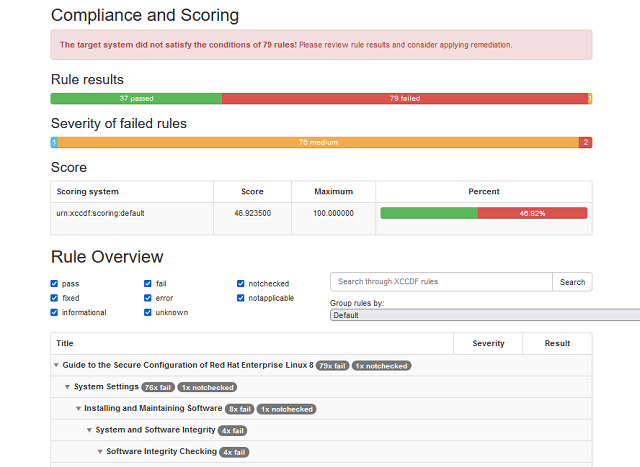

ホスト機を用い、脆弱性スキャンを以下のとおり実施します。

$ sudo su -

# yum install -y openscap-utils bzip2

# yum install -y scap-security-guide

# wget -O - https://www.redhat.com/security/data/oval/v2/RHEL8/rhel-8.oval.xml.bz2 | bzip2 --decompress > rhel-8.oval.xmloscap

(省略)

# oscap oval eval --report oscap_res.html rhel-8.oval.xml

Definition oval:com.redhat.rhsa:def:20214903: true

Definition oval:com.redhat.rhsa:def:20214826: false

(省略)作成された「oscap_res.html」ファイルを作業PCへダウンロード、表示してみます。

ほぼ、パーフェクトの結果となりました。

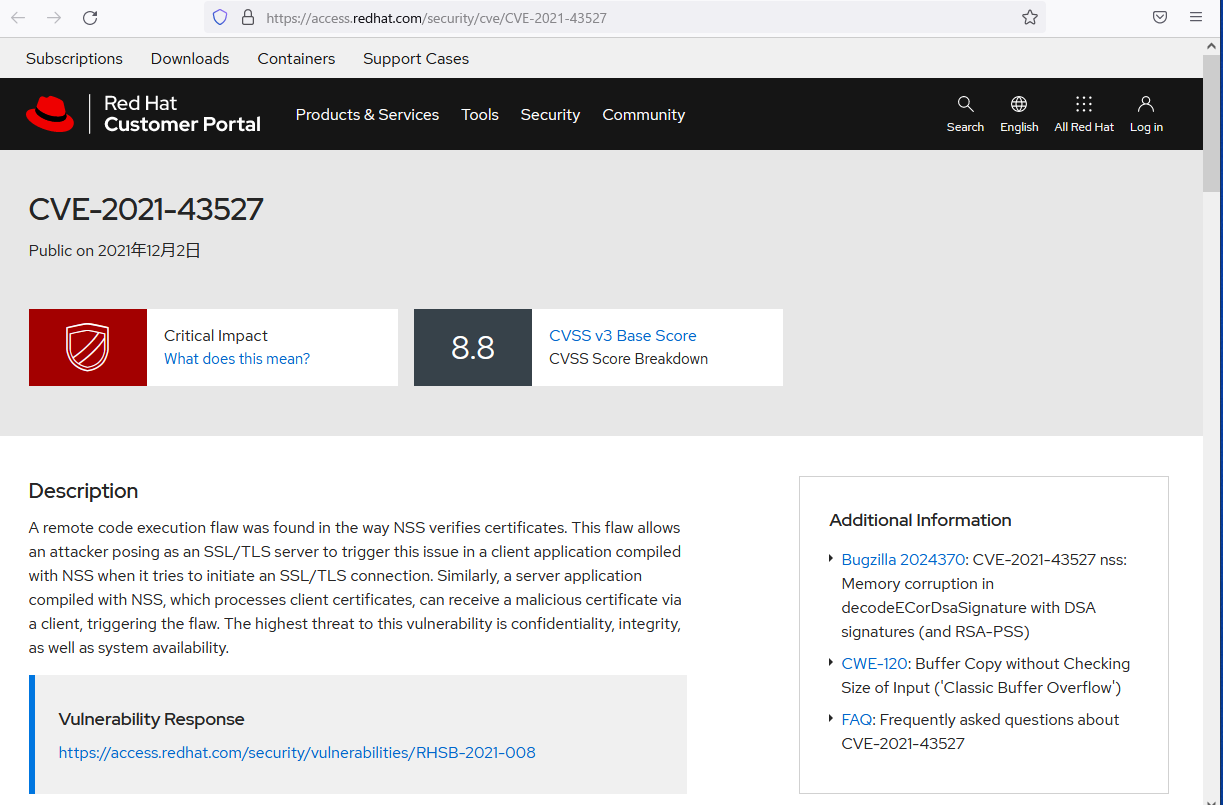

「CVE」番号は「Red Hat Customer Portal」へリンクされています。

対応方針の立案も早急に可能となります。

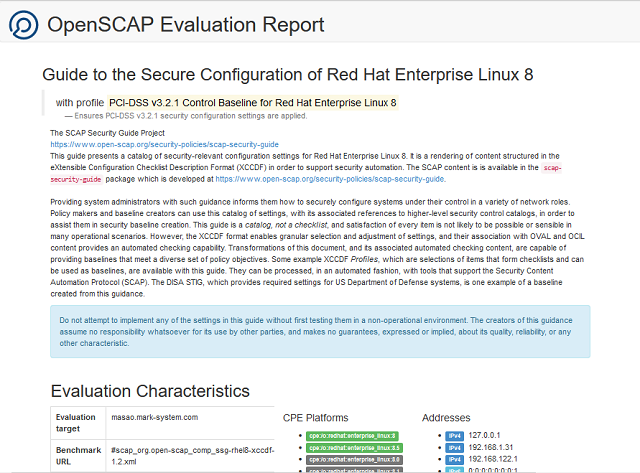

PCI-DSS規格を基にコンプライアンスの準拠状況を評価します。

$ sudo su -

# yum install -y openscap-utils bzip2

# yum install -y scap-security-guide

# ls -l /usr/share/xml/scap/ssg/content/

合計 200284

-rw-r--r--. 1 root root 591 9月 13 20:00 ssg-firefox-cpe-dictionary.xml

-rw-r--r--. 1 root root 3885 9月 13 20:00 ssg-firefox-cpe-oval.xml

-rw-r--r--. 1 root root 286701 9月 13 20:00 ssg-firefox-ds-1.2.xml

-rw-r--r--. 1 root root 286701 9月 13 20:00 ssg-firefox-ds.xml

-rw-r--r--. 1 root root 39214 9月 13 20:00 ssg-firefox-ocil.xml

-rw-r--r--. 1 root root 53469 9月 13 20:00 ssg-firefox-oval.xml

-rw-r--r--. 1 root root 187019 9月 13 20:00 ssg-firefox-xccdf.xml

-rw-r--r--. 1 root root 1231 9月 13 20:00 ssg-jre-cpe-dictionary.xml

-rw-r--r--. 1 root root 6349 9月 13 20:00 ssg-jre-cpe-oval.xml

-rw-r--r--. 1 root root 273498 9月 13 20:00 ssg-jre-ds-1.2.xml

-rw-r--r--. 1 root root 273498 9月 13 20:00 ssg-jre-ds.xml

-rw-r--r--. 1 root root 34732 9月 13 20:00 ssg-jre-ocil.xml

-rw-r--r--. 1 root root 44155 9月 13 20:00 ssg-jre-oval.xml

-rw-r--r--. 1 root root 186986 9月 13 20:00 ssg-jre-xccdf.xml

-rw-r--r--. 1 root root 6768 9月 13 20:03 ssg-rhel6-cpe-dictionary.xml

-rw-r--r--. 1 root root 93922 9月 13 20:03 ssg-rhel6-cpe-oval.xml

-rw-r--r--. 1 root root 22934702 9月 13 20:03 ssg-rhel6-ds-1.2.xml

-rw-r--r--. 1 root root 22935173 9月 13 20:03 ssg-rhel6-ds.xml

-rw-r--r--. 1 root root 733916 9月 13 20:03 ssg-rhel6-ocil.xml

-rw-r--r--. 1 root root 2335663 9月 13 20:03 ssg-rhel6-oval.xml

-rw-r--r--. 1 root root 7439626 9月 13 20:03 ssg-rhel6-xccdf.xml

-rw-r--r--. 1 root root 8141 9月 13 20:01 ssg-rhel7-cpe-dictionary.xml

-rw-r--r--. 1 root root 108393 9月 13 20:01 ssg-rhel7-cpe-oval.xml

-rw-r--r--. 1 root root 36688278 9月 13 20:03 ssg-rhel7-ds-1.2.xml

-rw-r--r--. 1 root root 36688749 9月 13 20:03 ssg-rhel7-ds.xml

-rw-r--r--. 1 root root 1489189 9月 13 20:01 ssg-rhel7-ocil.xml

-rw-r--r--. 1 root root 3906985 9月 13 20:01 ssg-rhel7-oval.xml

-rw-r--r--. 1 root root 11639381 9月 13 20:01 ssg-rhel7-xccdf.xml

-rw-r--r--. 1 root root 10440 9月 13 20:01 ssg-rhel8-cpe-dictionary.xml

-rw-r--r--. 1 root root 108393 9月 13 20:01 ssg-rhel8-cpe-oval.xml

-rw-r--r--. 1 root root 19262210 9月 13 20:02 ssg-rhel8-ds-1.2.xml

-rw-r--r--. 1 root root 19262536 9月 13 20:02 ssg-rhel8-ds.xml

-rw-r--r--. 1 root root 1601687 9月 13 20:01 ssg-rhel8-ocil.xml

-rw-r--r--. 1 root root 4113978 9月 13 20:01 ssg-rhel8-oval.xml

-rw-r--r--. 1 root root 11977514 9月 13 20:01 ssg-rhel8-xccdf.xml

# oscap info /usr/share/xml/scap/ssg/content/ssg-rhel8-ds-1.2.xml

Document type: Source Data Stream

Imported: 2021-09-13T20:02:54

Stream: scap_org.open-scap_datastream_from_xccdf_ssg-rhel8-xccdf-1.2.xml

Generated: (null)

Version: 1.2

Checklists:

Ref-Id: scap_org.open-scap_cref_ssg-rhel8-xccdf-1.2.xml

Status: draft

Generated: 2021-09-13

Resolved: true

Profiles:

Title: ANSSI-BP-028 (enhanced)

Id: xccdf_org.ssgproject.content_profile_anssi_bp28_enhanced

Title: ANSSI-BP-028 (high)

Id: xccdf_org.ssgproject.content_profile_anssi_bp28_high

Title: ANSSI-BP-028 (intermediary)

Id: xccdf_org.ssgproject.content_profile_anssi_bp28_intermediary

Title: ANSSI-BP-028 (minimal)

Id: xccdf_org.ssgproject.content_profile_anssi_bp28_minimal

Title: CIS Red Hat Enterprise Linux 8 Benchmark for Level 2 - Server

Id: xccdf_org.ssgproject.content_profile_cis

Title: CIS Red Hat Enterprise Linux 8 Benchmark for Level 1 - Server

Id: xccdf_org.ssgproject.content_profile_cis_server_l1

Title: CIS Red Hat Enterprise Linux 8 Benchmark for Level 1 - Workstation

Id: xccdf_org.ssgproject.content_profile_cis_workstation_l1

Title: CIS Red Hat Enterprise Linux 8 Benchmark for Level 2 - Workstation

Id: xccdf_org.ssgproject.content_profile_cis_workstation_l2

Title: Unclassified Information in Non-federal Information Systems and Organizations (NIST 800-171)

Id: xccdf_org.ssgproject.content_profile_cui

Title: Australian Cyber Security Centre (ACSC) Essential Eight

Id: xccdf_org.ssgproject.content_profile_e8

Title: Health Insurance Portability and Accountability Act (HIPAA)

Id: xccdf_org.ssgproject.content_profile_hipaa

Title: Australian Cyber Security Centre (ACSC) ISM Official

Id: xccdf_org.ssgproject.content_profile_ism_o

Title: Protection Profile for General Purpose Operating Systems

Id: xccdf_org.ssgproject.content_profile_ospp

Title: PCI-DSS v3.2.1 Control Baseline for Red Hat Enterprise Linux 8

Id: xccdf_org.ssgproject.content_profile_pci-dss

Title: DISA STIG for Red Hat Enterprise Linux 8

Id: xccdf_org.ssgproject.content_profile_stig

Title: DISA STIG with GUI for Red Hat Enterprise Linux 8

Id: xccdf_org.ssgproject.content_profile_stig_gui

Referenced check files:

ssg-rhel8-oval.xml

system: http://oval.mitre.org/XMLSchema/oval-definitions-5

ssg-rhel8-ocil.xml

system: http://scap.nist.gov/schema/ocil/2

https://www.redhat.com/security/data/oval/com.redhat.rhsa-RHEL8.xml

system: http://oval.mitre.org/XMLSchema/oval-definitions-5

Checks:

Ref-Id: scap_org.open-scap_cref_ssg-rhel8-oval.xml

Ref-Id: scap_org.open-scap_cref_ssg-rhel8-ocil.xml

Ref-Id: scap_org.open-scap_cref_ssg-rhel8-cpe-oval.xml

Dictionaries:

Ref-Id: scap_org.open-scap_cref_ssg-rhel8-cpe-dictionary.xml

# oscap xccdf eval --profile pci-dss --report pci-dss.html /usr/share/xml/scap/ssg/content/ssg-rhel8-ds-1.2.xml

(省略)

Title Specify a Remote NTP Server

Rule xccdf_org.ssgproject.content_rule_chronyd_or_ntpd_specify_remote_server

Ident CCE-80765-1

Result fail

Title Enable Smartcards in SSSD

Rule xccdf_org.ssgproject.content_rule_sssd_enable_smartcards

Ident CCE-80909-5

Result pass作成された「pci-dss.html」ファイルを作業PCへ転送します。

ブラウザで表示してみます。

散々な結果ですが、PCI-DSS規格へ適合させていく作業は、エンジニアリングの楽しいところでもあります。

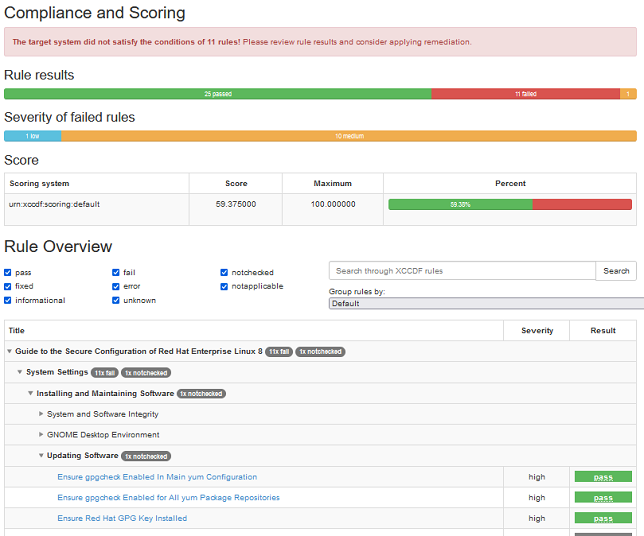

脆弱性スキャン コンテナ編( openscap / oscap-podman )

コンテナに対する脆弱性スキャンを以下のとおり実施します。

ホスト機で実施します。

ホスト機 と同様に、PCI-DSS規格を基準にスキャンを実施します。

コマンドのパラメータに「CONTAINER ID」を指定しています。

$ sudo su -

# yum install -y openscap-utils bzip2

# yum install -y scap-security-guide

# podman ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

91e2997b78a1 localhost/mark_demo/mst_main:latest /sbin/init 2 days ago Up 38 hours ago mst_main

# oscap-podman 91e2997b78a1 xccdf eval --report pci-dss-podman.html --profile pci-dss /usr/share/xml/scap/ssg/content/ssg-rhel8-ds-1.2.xml

(省略)

Title Specify a Remote NTP Server

Rule xccdf_org.ssgproject.content_rule_chronyd_or_ntpd_specify_remote_server

Ident CCE-80765-1

Result notapplicable

Title Enable Smartcards in SSSD

Rule xccdf_org.ssgproject.content_rule_sssd_enable_smartcards

Ident CCE-80909-5

Result notapplicable結果を表示してみます。

ホスト機よりもスコアは良いという結果でした。

通信ポートの開閉 ( firewall-cmd )

状況確認

firewall-cmd --list-all

ポートを開ける(サービス名指定)

firewall-cmd --zone=public --add-service=http

firewall-cmd --zone=public --add-service=http --permanent

ポートを開ける(ポート番号/プロトコル指定)

firewall-cmd --zone=public --add-port=80/tcp --permanent

firewall-cmd --zone=public --add-port=443/tcp --permanent

firewall-cmd --zone=public --add-port=18080/tcp --permanent

firewall-cmd --zone=public --add-port=18443/tcp --permanent

ポートを閉じる

firewall-cmd --zone=public --remove-port=80/tcp --permanent

firewall-cmd --zone=public --remove-port=443/tcp --permanent

firewall-cmd --zone=public --remove-port=18080/tcp --permanent

firewall-cmd --zone=public --remove-port=18443/tcp --permanent

変更反映

firewall-cmd --reload

状況確認

firewall-cmd --list-all

サイトの暗号セット確認 ( curl )

証明書を無視

# curl -k https://www.mark-system.com

古い暗号セット

# curl --sslv2 https://www.mark-system.com

curl: (4) OpenSSL was built without SSLv2 support

最新の暗号セット

# curl --tlsv1.3 https://www.mark-system.com

(結果省略)

プロキシ経由

# curl --tlsv1.3 https://www.mark-system.com -x http://test:password@192.168.1.1:3126サイトのTLS証明書の有効期限日を確認 ( openssl )

# openssl s_client -connect www.mark-system.com:443 < /dev/null 2> /dev/null | openssl x509 -text | grep Not

Not Before: Oct 31 13:54:08 2021 GMT

Not After : Jan 29 13:54:07 2022 GMT

公開鍵と秘密鍵のペアを作成 ( ssh-keygen )

# ssh-keygen --help

(省略)

unknown option -- - ( <--- Mmmm... )

usage: ssh-keygen [-q] [-b bits] [-t dsa | ecdsa | ed25519 | rsa] [-m format]

[-N new_passphrase] [-C comment] [-f output_keyfile]

# ssh-keygen -t ed25519

Generating public/private ed25519 key pair.

Enter file in which to save the key (/home/tempuser/.ssh/id_ed25519): ./id_ed25519

Enter passphrase (empty for no passphrase):(パスフレーズ入力)

Enter same passphrase again:(同一パスフレーズを入力)

Your identification has been saved in ./id_ed25519.

Your public key has been saved in ./id_ed25519.pub.

The key fingerprint is:

(省略)

# ls

id_ed25519 id_ed25519.pub

SSH時のフィンガープリントチェックを無効化

運用自動化スクリプトにおいて度々、事故を引き起こす箇所ですので、無効化します。

不正変更は、監視運用/構成管理チェックにより、キー変更、および、ホストアクセスを監視します。

編集前バックアップ

# cp -p /etc/ssh/sshd_config /etc/ssh/sshd_config.org

編集(以下の差分内容を参照)

# vi /etc/ssh/sshd_config

(省略)

差分確認 ( 基本 : パラメータは変更前、変更後 ※要「patch」コマンド 学習 )

# diff /etc/ssh/sshd_config.org /etc/ssh/sshd_config

> Host *

> StrictHostKeyChecking no

> UserKnownHostsFile=/dev/null広告

デバイスの構成確認

機器、デバイスの構成を正しく理解することで、一貫性および信頼性のあるシステム構築が可能となります。

また、障害解析およびトラブルシュート時にも、感や予想ではなく、根拠のある報告ができるようになります。

本項の内容はRedhat系ディストリビューションとなる、CentOS 7 、CentOS 8 、 Fedora 20以上のOSに互換性があります。

BIOSの状況を見てみよう( dmidecode コマンド )

OS(RHEL 8)からBIOSの設定状況を参照することができます。

まずは、BIOSのバージョン情報、概要を参照します。

$ sudo su -

# dmidecode --type bios

============ 結果 =============

# dmidecode 3.2

Getting SMBIOS data from sysfs.

SMBIOS 2.7 present.

Handle 0x0000, DMI type 0, 24 bytes

BIOS Information

Vendor: Hewlett-Packard

Version: L01 v02.57

Release Date: 12/11/2014

Address: 0xF0000

Runtime Size: 64 kB

ROM Size: 16 MB

Characteristics:

PCI is supported

PNP is supported

BIOS is upgradeable

BIOS shadowing is allowed

Boot from CD is supported

Selectable boot is supported

EDD is supported

Print screen service is supported (int 5h)

8042 keyboard services are supported (int 9h)

Serial services are supported (int 14h)

Printer services are supported (int 17h)

ACPI is supported

USB legacy is supported

BIOS boot specification is supported

Function key-initiated network boot is supported

Targeted content distribution is supported

UEFI is supported

BIOS Revision: 2.57

Handle 0x0021, DMI type 13, 22 bytes

BIOS Language Information

Language Description Format: Long

Installable Languages: 12

en|US|iso8859-1

fr|FR|iso8859-1

es|ES|iso8859-1

de|DE|iso8859-1

it|IT|iso8859-1

da|DK|iso8859-1

fi|FI|iso8859-1

nl|NL|iso8859-1

no|NO|iso8859-1

pt|PT|iso8859-1

sv|SE|iso8859-1

ja|JP|unicode

Currently Installed Language: en|US|iso8859-1次に項目の設定内容を参照してみます。

$ sudo su -

# dmidecode -t

dmidecode: option requires an argument -- 't'

Type number or keyword expected

Valid type keywords are:

bios

system

baseboard

chassis

processor

memory

cache

connector

slot

# dmidecode -t bios

# dmidecode -t system

# dmidecode -t processor

# dmidecode -t memoryすべての項目を表示するには、パラメータを与えず、コマンドを実行します。

$ sudo su -

# dmidecodeCPUの型名、クロックスピード、コア数、スレッドを表示してみます。

$ sudo su -

# dmidecode -t processor | grep "Version:"

Version: Intel(R) Core(TM) i7-4790 CPU @ 3.60GHz

# dmidecode -t processor | grep "Current Speed: "

Current Speed: 3600 MHz

# dmidecode -t processor | grep "Core Enabled: "

Core Enabled: 4

# dmidecode -t processor | grep "Thread Count: "

Thread Count: 8マザーボードのDIMMスロットの使用状況、メモリサイズ、メモリ規格を確認することもできます。

# dmidecode -t memory | grep "Size: "

Size: No Module Installed

Size: 8 GB

Size: No Module Installed

Size: 8 GB

# dmidecode -t memory | grep "Type: "

Error Correction Type: None

Type: Unknown

Type: DDR3

Type: Unknown

Type: DDR3OSが認識しているCPUを調べよう

CPUのタイプや動作モードを表示してみます。

$ cat /proc/cpuinfo

processor : 0

vendor_id : GenuineIntel

cpu family : 6

model : 60

model name : Intel(R) Core(TM) i7-4790 CPU @ 3.60GHz

stepping : 3

microcode : 0x28

cpu MHz : 3990.416

cache size : 8192 KB

physical id : 0

siblings : 8

core id : 0

cpu cores : 4

apicid : 0

initial apicid : 0

fpu : yes

fpu_exception : yes

cpuid level : 13

wp : yes

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush dts acpi mmx fxsr sse sse2 ss ht tm pbe syscall nx pdpe1gb rdtscp lm constant_tsc arch_perfmon pebs bts rep_good nopl xtopology nonstop_tsc cpuid aperfmperf pni pclmulqdq dtes64 monitor ds_cpl smx est tm2 ssse3 sdbg fma cx16 xtpr pdcm pcid sse4_1 sse4_2 x2apic movbe popcnt tsc_deadline_timer aes xsave avx f16c rdrand lahf_lm abm cpuid_fault epb invpcid_single pti ssbd ibrs ibpb stibp fsgsbase tsc_adjust bmi1 avx2 smep bmi2 erms invpcid xsaveopt dtherm ida arat pln pts md_clear flush_l1d

bugs : cpu_meltdown spectre_v1 spectre_v2 spec_store_bypass l1tf mds swapgs itlb_multihit srbds

bogomips : 7183.23

clflush size : 64

cache_alignment : 64

address sizes : 39 bits physical, 48 bits virtual

power management:物理core数の表示は以下の通りとなります。

サーバ機器に搭載されている、 物理core数は4coreとなります。

$ cat /proc/cpuinfo | grep "cpu cores"

cpu cores : 4

cpu cores : 4

cpu cores : 4

cpu cores : 4

cpu cores : 4

cpu cores : 4

cpu cores : 4

cpu cores : 4論理core(スレッド)数 の表示は以下の通りとなります。

サーバ機器のBIOSでは、ハイパースレッディングを有効化している。

また、総論理core(スレッド)数は、 8コア(スレッド)ということがわかります。

$ $ cat /proc/cpuinfo | grep "siblings"

siblings : 8

siblings : 8

siblings : 8

siblings : 8

siblings : 8

siblings : 8

siblings : 8

siblings : 8OSが認識しているMemoryを調べよう

メモリの使用状況を表示してみます。

8GB×2=16GBのメモリを実装しています。認識されている総メモリ数 (MemTotal) は15GBぐらいとなり、空きメモリーサイズ(MemFree)は9GBぐらいということです。

cat /proc/meminfo

MemTotal: 16120008 kB

MemFree: 9608260 kB

MemAvailable: 14147512 kB

Buffers: 6428 kB

Cached: 4755688 kB

SwapCached: 0 kB

Active: 2123900 kB

Inactive: 3718464 kB

Active(anon): 3416 kB

Inactive(anon): 1195116 kB

Active(file): 2120484 kB

Inactive(file): 2523348 kB

Unevictable: 12524 kB

Mlocked: 0 kB

SwapTotal: 8224764 kB

SwapFree: 8224764 kB

Dirty: 12 kB

Writeback: 0 kB

AnonPages: 1078548 kB

Mapped: 375024 kB

Shmem: 109724 kB

KReclaimable: 231088 kB

Slab: 378488 kB

SReclaimable: 231088 kB

SUnreclaim: 147400 kB

KernelStack: 12816 kB

PageTables: 44112 kB

NFS_Unstable: 0 kB

Bounce: 0 kB

WritebackTmp: 0 kB

CommitLimit: 16284768 kB

Committed_AS: 6060400 kB

VmallocTotal: 34359738367 kB

VmallocUsed: 0 kB

VmallocChunk: 0 kB

Percpu: 14720 kB

HardwareCorrupted: 0 kB

AnonHugePages: 661504 kB

ShmemHugePages: 0 kB

ShmemPmdMapped: 0 kB

FileHugePages: 0 kB

FilePmdMapped: 0 kB

HugePages_Total: 0

HugePages_Free: 0

HugePages_Rsvd: 0

HugePages_Surp: 0

Hugepagesize: 2048 kB

Hugetlb: 0 kB

DirectMap4k: 316264 kB

DirectMap2M: 11126784 kB

DirectMap1G: 6291456 kBOSが認識しているPCIデバイスを調べよう ( lspci コマンド )

PCIの使用状況を表示してみます。

4ポートNIC「Broadcom BCM5719 Gigabit Ethernet」が認識できていることがわかります。

$ lspci

00:00.0 Host bridge: Intel Corporation 4th Gen Core Processor DRAM Controller (rev 06)

00:01.0 PCI bridge: Intel Corporation Xeon E3-1200 v3/4th Gen Core Processor PCI Express x16 Controller (rev 06)

00:02.0 VGA compatible controller: Intel Corporation Xeon E3-1200 v3/4th Gen Core Processor Integrated Graphics Controller (rev 06)

00:03.0 Audio device: Intel Corporation Xeon E3-1200 v3/4th Gen Core Processor HD Audio Controller (rev 06)

00:14.0 USB controller: Intel Corporation 8 Series/C220 Series Chipset Family USB xHCI (rev 04)

00:16.0 Communication controller: Intel Corporation 8 Series/C220 Series Chipset Family MEI Controller #1 (rev 04)

00:16.3 Serial controller: Intel Corporation 8 Series/C220 Series Chipset Family KT Controller (rev 04)

00:19.0 Ethernet controller: Intel Corporation Ethernet Connection I217-LM (rev 04)

00:1a.0 USB controller: Intel Corporation 8 Series/C220 Series Chipset Family USB EHCI #2 (rev 04)

00:1b.0 Audio device: Intel Corporation 8 Series/C220 Series Chipset High Definition Audio Controller (rev 04)

00:1d.0 USB controller: Intel Corporation 8 Series/C220 Series Chipset Family USB EHCI #1 (rev 04)

00:1f.0 ISA bridge: Intel Corporation Q85 Express LPC Controller (rev 04)

00:1f.2 SATA controller: Intel Corporation 8 Series/C220 Series Chipset Family 6-port SATA Controller 1 [AHCI mode] (rev 04)

00:1f.3 SMBus: Intel Corporation 8 Series/C220 Series Chipset Family SMBus Controller (rev 04)

01:00.0 Ethernet controller: Broadcom Inc. and subsidiaries NetXtreme BCM5719 Gigabit Ethernet PCIe (rev 01)

01:00.1 Ethernet controller: Broadcom Inc. and subsidiaries NetXtreme BCM5719 Gigabit Ethernet PCIe (rev 01)

01:00.2 Ethernet controller: Broadcom Inc. and subsidiaries NetXtreme BCM5719 Gigabit Ethernet PCIe (rev 01)

01:00.3 Ethernet controller: Broadcom Inc. and subsidiaries NetXtreme BCM5719 Gigabit Ethernet PCIe (rev 01)OSが認識しているUSBデバイスを調べよう( lsusb コマンド )

最初に手持ちのUSB機器を挿していない状況を表示してみます。

その次に、手持ちの[USB-HUB]と[USBメモリ]を挿した時の状況を表示します。

$ lsusb

Bus 002 Device 002: ID 8087:8000 Intel Corp.

Bus 002 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

Bus 001 Device 002: ID 8087:8008 Intel Corp.

Bus 001 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

Bus 004 Device 001: ID 1d6b:0003 Linux Foundation 3.0 root hub

Bus 003 Device 003: ID 0566:3062 Monterey International Corp.

Bus 003 Device 002: ID 045e:00cb Microsoft Corp. Basic Optical Mouse v2.0

Bus 003 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

$ lsusb

Bus 002 Device 002: ID 8087:8000 Intel Corp.

Bus 002 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

Bus 001 Device 002: ID 8087:8008 Intel Corp.

Bus 001 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

Bus 004 Device 001: ID 1d6b:0003 Linux Foundation 3.0 root hub

Bus 003 Device 005: ID 18a5:0302 Verbatim, Ltd Flash Drive

Bus 003 Device 004: ID 05e3:0608 Genesys Logic, Inc. Hub

Bus 003 Device 003: ID 0566:3062 Monterey International Corp.

Bus 003 Device 002: ID 045e:00cb Microsoft Corp. Basic Optical Mouse v2.0

Bus 003 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub以下のUSBデバイスが追加されていることが把握できます。

Bus 003 Device 005: ID 18a5:0302 Verbatim, Ltd Flash Drive

Bus 003 Device 004: ID 05e3:0608 Genesys Logic, Inc. Hub広告

ネットワークインターフェースの設定

本項の内容はRedhat系ディストリビューションとなる、CentOS 7 、CentOS 8 、 Fedora 20以上のOSに互換性があります。

現状分析 ( ifconfig コマンド )

最初に、現状の把握を行います。

RHELのインストール時に管理用ポートとして「eno1」へ「192.168.1.0/24」のアドレスを割り当てています。

その他、拡張4ポートNICの4ポート(enp1s0f0~3)、ロールバック(lo)、デフォルト設定されるハイパーバイザ等で使用する仮想ブリッジ(virbr0)用のネットワーク用デバイスが認識できています。

$ ifconfig -a

eno1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.1.31 netmask 255.255.255.0 broadcast 192.168.1.255

inet6 2400:4051:a6e0:4300:5265:f3ff:fe1c:3c8b prefixlen 64 scopeid 0x0<global>

inet6 fe80::5265:f3ff:fe1c:3c8b prefixlen 64 scopeid 0x20<link>

ether 50:65:f3:1c:3c:8b txqueuelen 1000 (Ethernet)

RX packets 469672 bytes 566283286 (540.0 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 147993 bytes 14504329 (13.8 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 20 memory 0xf7d00000-f7d20000

enp1s0f0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 58:c2:32:0d:7d:b0 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 16

enp1s0f1: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 58:c2:32:0d:7d:b1 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 17

enp1s0f2: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 58:c2:32:0d:7d:b2 txqueuelen 1000 (Ethernet)

RX packets 104616 bytes 7957011 (7.5 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 16

enp1s0f3: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 58:c2:32:0d:7d:b3 txqueuelen 1000 (Ethernet)

RX packets 104626 bytes 7958042 (7.5 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 17

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 48 bytes 4080 (3.9 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 48 bytes 4080 (3.9 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

virbr0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

inet 192.168.122.1 netmask 255.255.255.0 broadcast 192.168.122.255

ether 52:54:00:8a:3d:69 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0現状分析 ( nmcli コマンド )

各ネットワーク用デバイスの詳細パラメータを参照します。

拡張4ポートNICの「(*)」で示した[enp1s0f2]、[ enp1s0f3]は、対向機器とケーブル接続してリンクアップ中ですので、「nmcli device status」の「STATE」は、設定の有効/無効を表していることになります。

$ sudo su -

# nmcli general

STATE CONNECTIVITY WIFI-HW WIFI WWAN-HW WWAN

接続済み 完全 有効 有効 有効 有効

# nmcli device status

DEVICE TYPE STATE CONNECTION

eno1 ethernet 接続済み eno1

virbr0 bridge 接続済み (外部) virbr0

enp1s0f0 ethernet 切断済み --

enp1s0f1 ethernet 切断済み --

enp1s0f2 ethernet 切断済み -- <----(*)

enp1s0f3 ethernet 切断済み -- <----(*)

lo loopback 管理無し --

virbr0-nic tun 管理無し --

# nmcli connection show

NAME UUID TYPE DEVICE

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

enp1s0f2 3d9c9f2f-a6a0-41e0-b975-7237abe8b815 ethernet --

enp1s0f3 35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5 ethernet --

# nmcli device show

GENERAL.DEVICE: eno1

GENERAL.TYPE: ethernet

GENERAL.HWADDR: 50:65:F3:1C:3C:8B

GENERAL.MTU: 1500

GENERAL.STATE: 100 (接続済み)

GENERAL.CONNECTION: eno1

:

:

(省略)

# nmcli connection show eno1

connection.id: eno1

connection.uuid: 5f2adea6-ad7a-489a-9579-6c584f119bcc

connection.stable-id: --

connection.type: 802-3-ethernet

connection.interface-name: eno1

connection.autoconnect: はい

:

:

(省略)現状分析 ( ethtool コマンド )

各ネットワーク用デバイスの詳細パラメータを参照します。

NICの設定可能なモード、現在の設定値を参照することができます。

「Link detected:」の行でリンクアップ、リンクダウンの状況を把握することができます。

以下の結果により、拡張4ポートNICの[enp1s0f0]はリンクダウン 、[eno1]、[ enp1s0f 3]はリンクアップとわかります。

$ sudo su -

# ethtool eno1

Settings for eno1:

Supported ports: [ TP ]

Supported link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Full

Supported pause frame use: No

Supports auto-negotiation: Yes

Supported FEC modes: Not reported

Advertised link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Full

Advertised pause frame use: No

Advertised auto-negotiation: Yes

Advertised FEC modes: Not reported

Speed: 100Mb/s

Duplex: Full

Auto-negotiation: on

Port: Twisted Pair

PHYAD: 1

Transceiver: internal

MDI-X: on (auto)

Supports Wake-on: pumbg

Wake-on: g

Current message level: 0x00000007 (7)

drv probe link

Link detected: yes

# ethtool enp1s0f0

Settings for enp1s0f0:

Supported ports: [ TP ]

Supported link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Half 1000baseT/Full

Supported pause frame use: No

Supports auto-negotiation: Yes

Supported FEC modes: Not reported

Advertised link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Half 1000baseT/Full

Advertised pause frame use: No

Advertised auto-negotiation: Yes

Advertised FEC modes: Not reported

Speed: Unknown!

Duplex: Unknown! (255)

Auto-negotiation: on

Port: Twisted Pair

PHYAD: 1

Transceiver: internal

MDI-X: Unknown

Supports Wake-on: g

Wake-on: d

Current message level: 0x000000ff (255)

drv probe link timer ifdown ifup rx_err tx_err

Link detected: no

# ethtool enp1s0f3

Settings for enp1s0f3:

Supported ports: [ TP ]

Supported link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Half 1000baseT/Full

Supported pause frame use: No

Supports auto-negotiation: Yes

Supported FEC modes: Not reported

Advertised link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Half 1000baseT/Full

Advertised pause frame use: No

Advertised auto-negotiation: Yes

Advertised FEC modes: Not reported

Link partner advertised link modes: 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

Link partner advertised pause frame use: No

Link partner advertised auto-negotiation: Yes

Link partner advertised FEC modes: Not reported

Speed: 100Mb/s

Duplex: Full

Auto-negotiation: on

Port: Twisted Pair

PHYAD: 4

Transceiver: internal

MDI-X: off

Supports Wake-on: g

Wake-on: d

Current message level: 0x000000ff (255)

drv probe link timer ifdown ifup rx_err tx_err

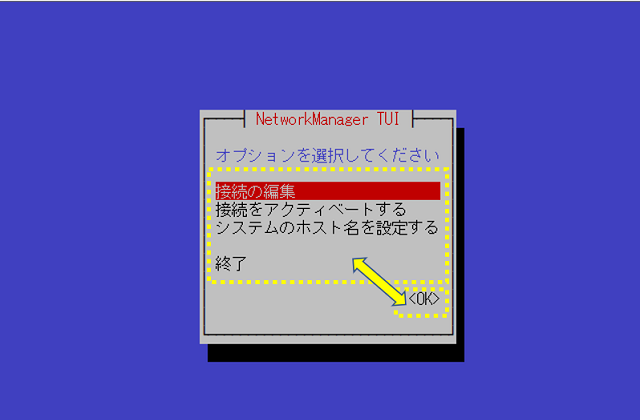

Link detected: yesIPアドレスの割り当て ( nmtui コマンド )

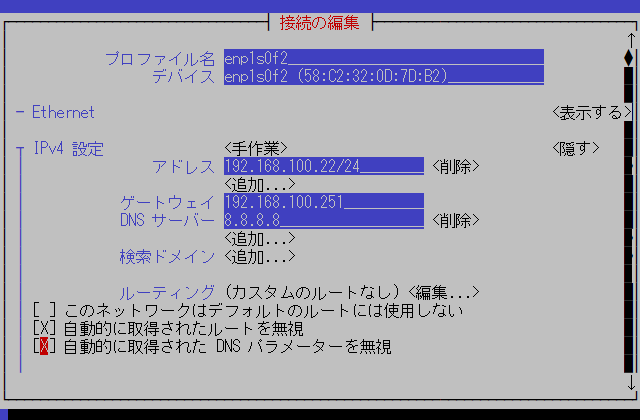

NetworkManagerのテキストユーザインタフェースを使用して、 拡張4ポートNICの[enp1s0f2]へ以下の表の内容で設定してみます。

| 項目 | 値 |

| ネットワークインターフェース | enp1s0f2 |

| IP Address | 192.168.100.22 |

| Net Mask | 255.255.255.0(24) |

| Gateway | 192.168.100.251 【注意】 便宜上、設定していますが、既にデフォルトゲートウェイ(default gateway)を設定している場合、この設定は不要です。 |

| DNS | 8.8.8.8 【注意】 便宜上、設定していますが、既にDNSサーバを設定している場合、 この設定は不要です。 |

| 検索ドメイン | 指定しない |

| IPv6 | 無効 |

| 自動的に接続する | チェック (OS起動時に有効にする) |

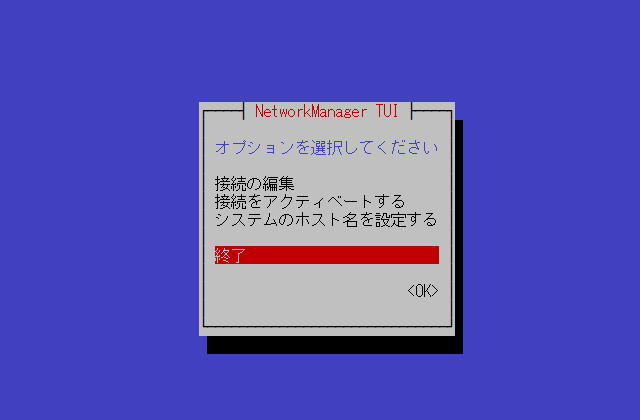

以下の「nmtui」コマンドを用い、ネットワークインターフェースを設定します。

$ sudo su -

# nmtui簡単な操作方法を以下へ記載します。

- カーソルは[矢印]キーで移動できます。

- メニューの選択は[Enter]キーを押下します。

- 他のフィールドへカーソルを移動させるときは、[Tab]キーを押下します。

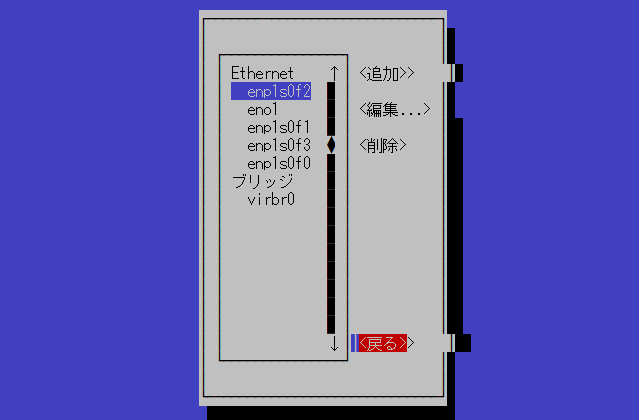

「接続の編集」を[矢印]キーで選択、[Enter]キーを押下します。

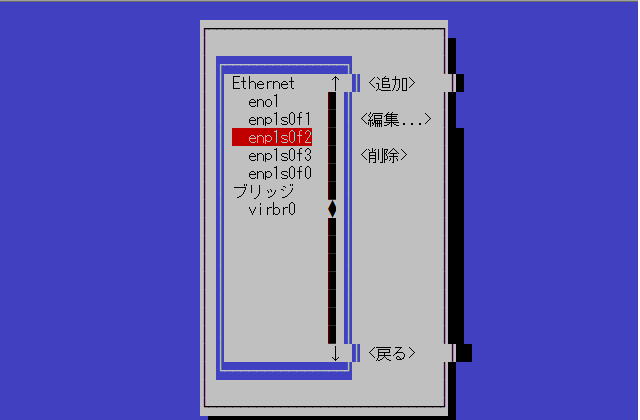

- 対象インターフェース [enp1s0f2]を[矢印]キーで選択、[Enter]キーを押下します。

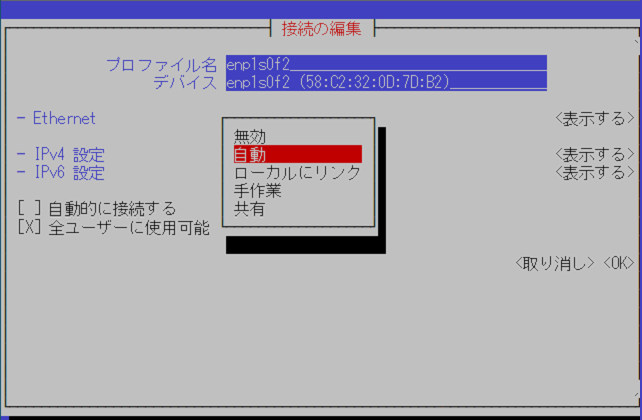

- 「IPv4 設定」行の「<自動>」を選択、[Enter]キーを押下します。

- サブメニュー画面の「手作業」を選択、[Enter]キーを押下、メニュー画面へ戻ります。

- [矢印]キーの「右」を押下し、「IPv4 設定」行の「<表示する>」を選択、[Enter]キーを押下します。

- サブメニュー画面を閉じる場合は、[Esc]キーを押下します。

- 各項目に値を入力します。

- IPアドレスの値では、Net Maskの値も「/」を使用して記載します。( [IPアドレス]/[NetMask] )

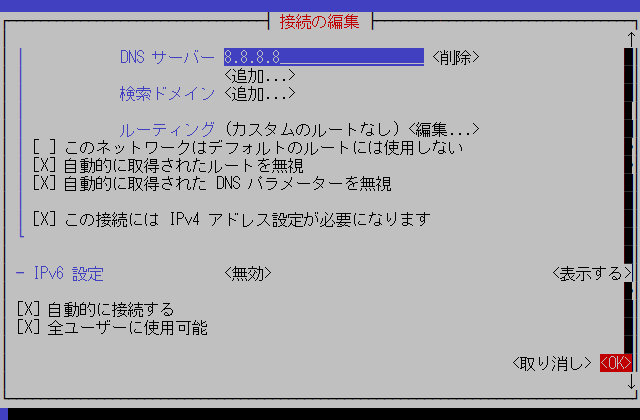

- 各チェックボックスを[矢印]キーを使用して移動します。

- [スペース]キーを押下することで、チェックすることができます。

- チェックを外す場合も[スペース]キーを押下します。

- [矢印]キーの「下」を押下し、最後まで入力します。

- 「自動的に接続する」にチェックをしない場合、OS起動時にネットワーク接続が有効にならないことに気をつけましょう。

- 最後に「<OK>」を選択、[Enter]キーを押下します。

- [Tab]キーを押下して、フィールドを移動します。「<追加>」が選択されます。

- [矢印]キーを使用して「<戻る>」を選択、[Enter]キーを押下します。

- [矢印]キーを使用して「終了」を選択、[Enter]キーを押下し、「nmtui」コマンドを終了します。

設定を確認します。

$ ifconfig -a

eno1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.1.31 netmask 255.255.255.0 broadcast 192.168.1.255

inet6 2400:4051:a6e0:4300:5265:f3ff:fe1c:3c8b prefixlen 64 scopeid 0x0<global>

inet6 fe80::5265:f3ff:fe1c:3c8b prefixlen 64 scopeid 0x20<link>

ether 50:65:f3:1c:3c:8b txqueuelen 1000 (Ethernet)

RX packets 680637 bytes 823595117 (785.4 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 213631 bytes 20933485 (19.9 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 20 memory 0xf7d00000-f7d20000

enp1s0f0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 58:c2:32:0d:7d:b0 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 16

enp1s0f1: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 58:c2:32:0d:7d:b1 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 17

enp1s0f2: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.100.22 netmask 255.255.255.0 broadcast 192.168.100.255

ether 58:c2:32:0d:7d:b2 txqueuelen 1000 (Ethernet)

RX packets 159134 bytes 12103314 (11.5 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 11 bytes 1112 (1.0 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 16

enp1s0f3: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 58:c2:32:0d:7d:b3 txqueuelen 1000 (Ethernet)

RX packets 159153 bytes 12105329 (11.5 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

device interrupt 17

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1000 (Local Loopback)

RX packets 60 bytes 5100 (4.9 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 60 bytes 5100 (4.9 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

virbr0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

inet 192.168.122.1 netmask 255.255.255.0 broadcast 192.168.122.255

ether 52:54:00:8a:3d:69 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

virbr0-nic: flags=4098<BROADCAST,MULTICAST> mtu 1500

ether 52:54:00:8a:3d:69 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0ネットワークデバイスおよびインターフェースの一覧を表示して確認します。

$ sudo su -

# nmcli device status

DEVICE TYPE STATE CONNECTION

eno1 ethernet 接続済み eno1

virbr0 bridge 接続済み (外部) virbr0

enp1s0f2 ethernet 接続済み enp1s0f2

enp1s0f0 ethernet 切断済み --

enp1s0f1 ethernet 切断済み --

enp1s0f3 ethernet 切断済み --

lo loopback 管理無し --

virbr0-nic tun 管理無し --追加したネットワークインターフェースの詳細情報を表示、設定どおりであることを確認します。

# nmcli connection show enp1s0f2

connection.id: enp1s0f2

connection.uuid: 3d9c9f2f-a6a0-41e0-b975-7237abe8b815

connection.stable-id: --

connection.type: 802-3-ethernet

connection.interface-name: enp1s0f2

connection.autoconnect: はい

connection.autoconnect-priority: 0

connection.autoconnect-retries: -1 (default)

connection.multi-connect: 0 (default)

connection.auth-retries: -1

connection.timestamp: 1636674971

connection.read-only: いいえ

connection.permissions: --

connection.zone: --

connection.master: --

connection.slave-type: --

connection.autoconnect-slaves: -1 (default)

connection.secondaries: --

connection.gateway-ping-timeout: 0

connection.metered: 不明

connection.lldp: default

connection.mdns: -1 (default)

connection.llmnr: -1 (default)

connection.wait-device-timeout: -1

802-3-ethernet.port: --

802-3-ethernet.speed: 0

802-3-ethernet.duplex: --

802-3-ethernet.auto-negotiate: いいえ

802-3-ethernet.mac-address: --

802-3-ethernet.cloned-mac-address: --

802-3-ethernet.generate-mac-address-mask:--

802-3-ethernet.mac-address-blacklist: --

802-3-ethernet.mtu: 自動

802-3-ethernet.s390-subchannels: --

802-3-ethernet.s390-nettype: --

802-3-ethernet.s390-options: --

802-3-ethernet.wake-on-lan: default

802-3-ethernet.wake-on-lan-password: --

ipv4.method: manual

ipv4.dns: 8.8.8.8

ipv4.dns-search: --

ipv4.dns-options: --

ipv4.dns-priority: 0

ipv4.addresses: 192.168.100.22/24

ipv4.gateway: 192.168.100.251

ipv4.routes: --

ipv4.route-metric: -1

ipv4.route-table: 0 (unspec)

ipv4.routing-rules: --

ipv4.ignore-auto-routes: はい

ipv4.ignore-auto-dns: はい

ipv4.dhcp-client-id: --

ipv4.dhcp-iaid: --

ipv4.dhcp-timeout: 0 (default)

ipv4.dhcp-send-hostname: はい

ipv4.dhcp-hostname: --

ipv4.dhcp-fqdn: --

ipv4.dhcp-hostname-flags: 0x0 (none)

ipv4.never-default: いいえ

ipv4.may-fail: いいえ

ipv4.required-timeout: -1 (default)

ipv4.dad-timeout: -1 (default)

ipv4.dhcp-vendor-class-identifier: --

ipv4.dhcp-reject-servers: --

ipv6.method: disabled

ipv6.dns: --

ipv6.dns-search: --

ipv6.dns-options: --

ipv6.dns-priority: 0

ipv6.addresses: --

ipv6.gateway: --

ipv6.routes: --

ipv6.route-metric: -1

ipv6.route-table: 0 (unspec)

ipv6.routing-rules: --

ipv6.ignore-auto-routes: いいえ

ipv6.ignore-auto-dns: いいえ

ipv6.never-default: いいえ

ipv6.may-fail: はい

ipv6.required-timeout: -1 (default)

ipv6.ip6-privacy: -1 (unknown)

ipv6.addr-gen-mode: stable-privacy

ipv6.ra-timeout: 0 (default)

ipv6.dhcp-duid: --

ipv6.dhcp-iaid: --

ipv6.dhcp-timeout: 0 (default)

ipv6.dhcp-send-hostname: はい

ipv6.dhcp-hostname: --

ipv6.dhcp-hostname-flags: 0x0 (none)

ipv6.token: --

proxy.method: none

proxy.browser-only: いいえ

proxy.pac-url: --

proxy.pac-script: --

GENERAL.NAME: enp1s0f2

GENERAL.UUID: 3d9c9f2f-a6a0-41e0-b975-7237abe8b815

GENERAL.DEVICES: enp1s0f2

GENERAL.IP-IFACE: enp1s0f2

GENERAL.STATE: アクティベート済み

GENERAL.DEFAULT: いいえ

GENERAL.DEFAULT6: いいえ

GENERAL.SPEC-OBJECT: --

GENERAL.VPN: いいえ

GENERAL.DBUS-PATH: /org/freedesktop/NetworkManager/ActiveConnection/4

GENERAL.CON-PATH: /org/freedesktop/NetworkManager/Settings/3

GENERAL.ZONE: --

GENERAL.MASTER-PATH: --

IP4.ADDRESS[1]: 192.168.100.22/24

IP4.GATEWAY: 192.168.100.251

IP4.ROUTE[1]: dst = 192.168.100.0/24, nh = 0.0.0.0, mt = 101

IP4.ROUTE[2]: dst = 0.0.0.0/0, nh = 192.168.100.251, mt = 101

IP4.DNS[1]: 8.8.8.8

IP6.GATEWAY: --IPアドレスの割り当て ( nmcli コマンド )

NetworkManagerコマンド(nmcli)を使用して、 拡張4ポートNICの[enp1s0f2]へ以下の表の内容で設定してみます。

| 項目 | 値 |

| ネットワークインターフェース | enp1s0f2 |

| IP Address | 192.168.200.22 |

| Net Mask | 255.255.255.0(24) |

| Gateway | 192.168.200.251 【注意】 便宜上、設定していますが、既にデフォルトゲートウェイ(default gateway)を設定している場合、この設定は不要です。 |

| DNS | 8.8.8.8 【注意】 便宜上、設定していますが、既にDNSサーバを設定している場合、 この設定は不要です。 |

| 検索ドメイン | 指定しない |

| IPv6 | 無効 |

| 自動的に接続する | yes (OS起動時に有効にする) |

以下のように、ネットワークインターフェースを設定します。

IPアドレスの設定を何もしないまま、手動設定(ipv4.method manual)に変更することはできないことに注意が必要です。

$ sudo su -

# nmcli connection modify enp1s0f3 ipv4.method manual

エラー: 接続 'enp1s0f3' の変更に失敗しました: ipv4.addresses: 'method=manual' のこのプロパティーを空にすることはできません

# nmcli connection modify enp1s0f3 ipv4.addresses 192.168.200.22/24

# nmcli connection modify enp1s0f3 ipv4.gateway 192.168.200.251

# nmcli connection modify enp1s0f3 ipv4.dns 8.8.8.8

# nmcli connection modify enp1s0f3 ipv4.may-fail no

# nmcli connection modify enp1s0f3 ipv4.method manual

# nmcli connection modify enp1s0f3 ipv6.method disabled

# nmcli connection modify enp1s0f3 connection.autoconnect yes

設定の再読み込み、起動状態の確認

# nmcli connection reload

# nmcli connection down enp1s0f3

# nmcli connection up enp1s0f3

# nmcli connection show

# nmcli connection show enp1s0f3「ipv4.may-fail no」のパラメータ変更は、IPv4のDHCPによるIP設定の割り当てが失敗した後に続けて、IPv6によるIP設定を実施させず、DHCP応答の待ち時間が短縮できます。

セキュリティ要件などから、動的な変更を拒否する場合は、以下の設定も実施します。

# nmcli connection modify enp1s0f3 ipv4.ignore-auto-routes yes

# nmcli connection modify enp1s0f3 ipv4.ignore-auto-dns yes

設定の再読み込み、起動状態の確認

# nmcli connection reload

# nmcli connection down enp1s0f3

# nmcli connection up enp1s0f3

# nmcli connection show

# nmcli connection show enp1s0f3

追加したネットワークインターフェースの詳細情報を表示、設定どおりであることを確認します。

# nmcli connection show enp1s0f3

connection.id: enp1s0f3

connection.uuid: 35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5

connection.stable-id: --

connection.type: 802-3-ethernet

connection.interface-name: enp1s0f3

connection.autoconnect: はい

connection.autoconnect-priority: 0

connection.autoconnect-retries: -1 (default)

connection.multi-connect: 0 (default)

connection.auth-retries: -1

connection.timestamp: 1636805171

connection.read-only: いいえ

connection.permissions: --

connection.zone: --

connection.master: --

connection.slave-type: --

connection.autoconnect-slaves: -1 (default)

connection.secondaries: --

connection.gateway-ping-timeout: 0

connection.metered: 不明

connection.lldp: default

connection.mdns: -1 (default)

connection.llmnr: -1 (default)

connection.wait-device-timeout: -1

802-3-ethernet.port: --

802-3-ethernet.speed: 0

802-3-ethernet.duplex: --

802-3-ethernet.auto-negotiate: いいえ

802-3-ethernet.mac-address: --

802-3-ethernet.cloned-mac-address: --

802-3-ethernet.generate-mac-address-mask:--

802-3-ethernet.mac-address-blacklist: --

802-3-ethernet.mtu: 自動

802-3-ethernet.s390-subchannels: --

802-3-ethernet.s390-nettype: --

802-3-ethernet.s390-options: --

802-3-ethernet.wake-on-lan: default

802-3-ethernet.wake-on-lan-password: --

ipv4.method: manual

ipv4.dns: 8.8.8.8

ipv4.dns-search: --

ipv4.dns-options: --

ipv4.dns-priority: 0

ipv4.addresses: 192.168.200.22/24

ipv4.gateway: 192.168.200.251

ipv4.routes: --

ipv4.route-metric: -1

ipv4.route-table: 0 (unspec)

ipv4.routing-rules: --

ipv4.ignore-auto-routes: はい

ipv4.ignore-auto-dns: はい

ipv4.dhcp-client-id: --

ipv4.dhcp-iaid: --

ipv4.dhcp-timeout: 0 (default)

ipv4.dhcp-send-hostname: はい

ipv4.dhcp-hostname: --

ipv4.dhcp-fqdn: --

ipv4.dhcp-hostname-flags: 0x0 (none)

ipv4.never-default: いいえ

ipv4.may-fail: いいえ

ipv4.required-timeout: -1 (default)

ipv4.dad-timeout: -1 (default)

ipv4.dhcp-vendor-class-identifier: --

ipv4.dhcp-reject-servers: --

ipv6.method: disabled

ipv6.dns: --

ipv6.dns-search: --

ipv6.dns-options: --

ipv6.dns-priority: 0

ipv6.addresses: --

ipv6.gateway: --

ipv6.routes: --

ipv6.route-metric: -1

ipv6.route-table: 0 (unspec)

ipv6.routing-rules: --

ipv6.ignore-auto-routes: いいえ

ipv6.ignore-auto-dns: いいえ

ipv6.never-default: いいえ

ipv6.may-fail: はい

ipv6.required-timeout: -1 (default)

ipv6.ip6-privacy: -1 (unknown)

ipv6.addr-gen-mode: stable-privacy

ipv6.ra-timeout: 0 (default)

ipv6.dhcp-duid: --

ipv6.dhcp-iaid: --

ipv6.dhcp-timeout: 0 (default)

ipv6.dhcp-send-hostname: はい

ipv6.dhcp-hostname: --

ipv6.dhcp-hostname-flags: 0x0 (none)

ipv6.token: --

proxy.method: none

proxy.browser-only: いいえ

proxy.pac-url: --

proxy.pac-script: --

GENERAL.NAME: enp1s0f3

GENERAL.UUID: 35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5

GENERAL.DEVICES: enp1s0f3

GENERAL.IP-IFACE: enp1s0f3

GENERAL.STATE: アクティベート済み

GENERAL.DEFAULT: いいえ

GENERAL.DEFAULT6: いいえ

GENERAL.SPEC-OBJECT: --

GENERAL.VPN: いいえ

GENERAL.DBUS-PATH: /org/freedesktop/NetworkManager/ActiveC>

GENERAL.CON-PATH: /org/freedesktop/NetworkManager/Setting>

GENERAL.ZONE: --

GENERAL.MASTER-PATH: --

IP4.ADDRESS[1]: 192.168.200.22/24

IP4.GATEWAY: 192.168.200.251

IP4.ROUTE[1]: dst = 192.168.200.0/24, nh = 0.0.0.0, m>

IP4.ROUTE[2]: dst = 0.0.0.0/0, nh = 192.168.200.251, >

IP4.DNS[1]: 8.8.8.8

IP6.GATEWAY: --ネットワークインターフェースのパラメータ変更

例では、ネットワークインターフェース「enp1s0f3」を使っています。

パラメータ変更前の値を必ずバックアップしましょう。変更後は、必ず反映設定の再読み込み、起動状態の確認を実施しましょう。

「nmcli」コマンドによる パラメータ値のバックアップは以下のとおりです。

# nmcli connection show enp1s0f3 > /tmp/enp1s0f3.bkup.txt上記の設定において、便宜上、設定したデフォルトゲートウェイとDNSのパラメータ値を初期化してみます。

$ sudo su -

# nmcli connection modify enp1s0f3 ipv4.gateway ''

# nmcli connection modify enp1s0f3 ipv4.dns ''

設定の再読み込み、起動状態の確認

# nmcli connection reload

# nmcli connection down enp1s0f3

# nmcli connection up enp1s0f3

# nmcli connection show

# nmcli connection show enp1s0f3パラメータ値が「disable」(無効)になっているところを「enable」(有効)にしてみます。

取りうるパラメータ値でない場合、入力可能なパラメータの種類を教えてくれます。

設定の再読み込み、起動状態の確認をお忘れなく。

$ sudo su -

# nmcli connection modify enp1s0f3 ipv6.method enable

エラー: modify ipv6.method: 'enable' は [ignore, auto, dhcp, link-local, manual, shared, disabled] にはありません. に失敗しました

# nmcli connection modify enp1s0f3 ipv6.method auto

# nmcli connection modify enp1s0f3 ipv6.method disableもう一つ、「nmcli connection show」コマンドによるパラメータ値により表示される、「はい」、「いいえ」の箇所を変更してみます。

設定の再読み込み、起動状態の確認をお忘れなく。

$ sudo su -

# nmcli connection modify enp1s0f3 connection.autoconnect enable

エラー: modify connection.autoconnect: 'enable' は無効です。[true, yes, on] か [false, no, off] を使用してください. に失敗しました

# nmcli connection modify enp1s0f3 connection.autoconnect no

# nmcli connection modify enp1s0f3 connection.autoconnect yesネットワークインターフェースの初期化

上記の説明のため使用したネットワークインターフェース 「enp1s0f2」 「enp1s0f3」を初期化します。

ネットワークインターフェースの削除

# nmcli connection delete enp1s0f2

接続 'enp1s0f2' (3d9c9f2f-a6a0-41e0-b975-7237abe8b815) が正常に削除されました。

# nmcli connection delete enp1s0f3

接続 'enp1s0f3' (35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5) が正常に削除されました。

削除確認

# nmcli connection show

NAME UUID TYPE DEVICE

team1 b4500e44-02de-4766-a3bd-e1b6651ba2ca team team1

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

ネットワークインターフェースの追加

# nmcli connection add type ethernet ifname enp1s0f2 con-name enp1s0f2

接続 'enp1s0f2' (a48c5f90-aef9-44e2-bef5-1053a4273f2e) が正常に追加されました。

# nmcli connection add type ethernet ifname enp1s0f3 con-name enp1s0f3

接続 'enp1s0f3' (4b799987-ee76-4a9f-a0fb-e176bb02c100) が正常に追加されました。

追加確認

# nmcli connection show

NAME UUID TYPE DEVICE

enp1s0f2 a48c5f90-aef9-44e2-bef5-1053a4273f2e ethernet enp1s0f2

enp1s0f3 4b799987-ee76-4a9f-a0fb-e176bb02c100 ethernet enp1s0f3

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

反映

# nmcli connection reload

初期化確認

# nmcli connection show

NAME UUID TYPE DEVICE

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

enp1s0f2 a48c5f90-aef9-44e2-bef5-1053a4273f2e ethernet --

enp1s0f3 4b799987-ee76-4a9f-a0fb-e176bb02c100 ethernet --広告

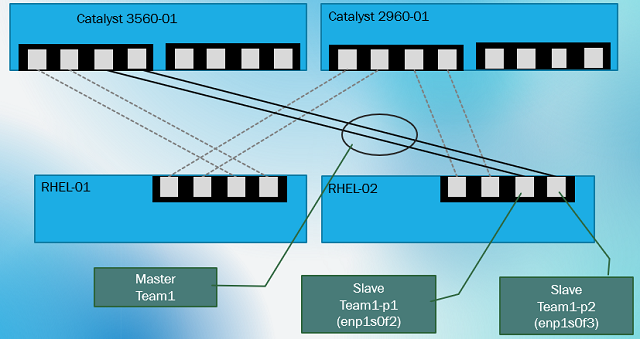

Teaming(LACP)

物理的なネットワークインターフェースを束ねることをリンクアグリゲーション、ボンディングなど、呼び方や技術が色々ありますが、ここでは、Teaming(チーミング)を説明します。

Teaming(チーミング)されたチームインターフェースを「Master」、その要素となる物理インターフェースや論理インターフェースを「Slave」と定義します。

例として、以下の図のようにTeam構成します。

本項の内容はRedhat系ディストリビューションとなる、CentOS 7 、CentOS 8 、 Fedora 20以上のOSに互換性があります。

ネットワークインターフェースの確認

上記の「nmtui」や「nmcli」を使用し、上記の解説に使った拡張4ポートNICの[enp1s0f2] 、[ enp1s0f3]を使用します。

$ nmcli device status

DEVICE TYPE STATE CONNECTION

eno1 ethernet 接続済み eno1

virbr0 bridge 接続済み (外部) virbr0

enp1s0f2 ethernet 接続済み enp1s0f2

enp1s0f3 ethernet 接続済み enp1s0f3

enp1s0f0 ethernet 切断済み --

enp1s0f1 ethernet 切断済み --

lo loopback 管理無し --

virbr0-nic tun 管理無し --ソフトウェアパッケージ( teamd )のインストール

以下のパッケージを「yum」コマンドを用い、追加インストールします。

| パッケージ | 説明 |

| teamd | Teamingデーモン |

| NetworkManager-team | teamd用NetworkManagerプラグイン |

コマンドの実施例を以下に示します。

$ sudo su -

# yum install -y teamd NetworkManager-team

Updating Subscription Management repositories.

メタデータの期限切れの最終確認: 2:24:28 時間前の 2021年11月15日 01時54分43秒 に 実施しました。

パッケージ teamd-1.31-2.el8.x86_64 は既にインストールされています。

パッケージ NetworkManager-team-1:1.30.0-13.el8_4.x86_64 は既にインストールされています。

依存関係が解決しました。

================================================================================

パッケージ Arch バージョン リポジトリー サイズ

================================================================================

アップグレード:

NetworkManager x86_64 1:1.32.10-4.el8 rhel-8-for-x86_64-baseos-rpms 2.6 M

NetworkManager-adsl x86_64 1:1.32.10-4.el8 rhel-8-for-x86_64-baseos-rpms 144 k

NetworkManager-bluetooth

x86_64 1:1.32.10-4.el8 rhel-8-for-x86_64-baseos-rpms 170 k

NetworkManager-libnm

x86_64 1:1.32.10-4.el8 rhel-8-for-x86_64-baseos-rpms 1.8 M

NetworkManager-team x86_64 1:1.32.10-4.el8 rhel-8-for-x86_64-baseos-rpms 149 k

NetworkManager-tui x86_64 1:1.32.10-4.el8 rhel-8-for-x86_64-baseos-rpms 336 k

NetworkManager-wifi x86_64 1:1.32.10-4.el8 rhel-8-for-x86_64-baseos-rpms 190 k

NetworkManager-wwan x86_64 1:1.32.10-4.el8 rhel-8-for-x86_64-baseos-rpms 176 k

トランザクションの概要

================================================================================

アップグレード 8 パッケージ

ダウンロードサイズの合計: 5.6 M

パッケージのダウンロード:

(1/8): NetworkManager-adsl-1.32.10-4.el8.x86_64 240 kB/s | 144 kB 00:00

(2/8): NetworkManager-wwan-1.32.10-4.el8.x86_64 291 kB/s | 176 kB 00:00

(3/8): NetworkManager-team-1.32.10-4.el8.x86_64 242 kB/s | 149 kB 00:00

(4/8): NetworkManager-1.32.10-4.el8.x86_64.rpm 5.1 MB/s | 2.6 MB 00:00

(5/8): NetworkManager-tui-1.32.10-4.el8.x86_64. 597 kB/s | 336 kB 00:00

(6/8): NetworkManager-wifi-1.32.10-4.el8.x86_64 332 kB/s | 190 kB 00:00

(7/8): NetworkManager-bluetooth-1.32.10-4.el8.x 769 kB/s | 170 kB 00:00

(8/8): NetworkManager-libnm-1.32.10-4.el8.x86_6 4.8 MB/s | 1.8 MB 00:00

--------------------------------------------------------------------------------

合計 3.6 MB/s | 5.6 MB 00:01

トランザクションの確認を実行中

トランザクションの確認に成功しました。

トランザクションのテストを実行中

トランザクションのテストに成功しました。

トランザクションを実行中

準備 : 1/1

scriptletの実行中: NetworkManager-libnm-1:1.32.10-4.el8.x86_64 1/1

アップグレード中 : NetworkManager-libnm-1:1.32.10-4.el8.x86_64 1/16

scriptletの実行中: NetworkManager-libnm-1:1.32.10-4.el8.x86_64 1/16

scriptletの実行中: NetworkManager-1:1.32.10-4.el8.x86_64 2/16

アップグレード中 : NetworkManager-1:1.32.10-4.el8.x86_64 2/16

scriptletの実行中: NetworkManager-1:1.32.10-4.el8.x86_64 2/16

アップグレード中 : NetworkManager-wwan-1:1.32.10-4.el8.x86_64 3/16

アップグレード中 : NetworkManager-bluetooth-1:1.32.10-4.el8.x86_64 4/16

アップグレード中 : NetworkManager-team-1:1.32.10-4.el8.x86_64 5/16

アップグレード中 : NetworkManager-adsl-1:1.32.10-4.el8.x86_64 6/16

アップグレード中 : NetworkManager-tui-1:1.32.10-4.el8.x86_64 7/16

アップグレード中 : NetworkManager-wifi-1:1.32.10-4.el8.x86_64 8/16

整理 : NetworkManager-tui-1:1.30.0-13.el8_4.x86_64 9/16

整理 : NetworkManager-bluetooth-1:1.30.0-13.el8_4.x86_64 10/16

整理 : NetworkManager-wwan-1:1.30.0-13.el8_4.x86_64 11/16

整理 : NetworkManager-wifi-1:1.30.0-13.el8_4.x86_64 12/16

整理 : NetworkManager-adsl-1:1.30.0-13.el8_4.x86_64 13/16

整理 : NetworkManager-team-1:1.30.0-13.el8_4.x86_64 14/16

scriptletの実行中: NetworkManager-1:1.30.0-13.el8_4.x86_64 15/16

整理 : NetworkManager-1:1.30.0-13.el8_4.x86_64 15/16

scriptletの実行中: NetworkManager-1:1.30.0-13.el8_4.x86_64 15/16

整理 : NetworkManager-libnm-1:1.30.0-13.el8_4.x86_64 16/16

scriptletの実行中: NetworkManager-libnm-1:1.30.0-13.el8_4.x86_64 16/16

検証 : NetworkManager-wwan-1:1.32.10-4.el8.x86_64 1/16

検証 : NetworkManager-wwan-1:1.30.0-13.el8_4.x86_64 2/16

検証 : NetworkManager-team-1:1.32.10-4.el8.x86_64 3/16

検証 : NetworkManager-team-1:1.30.0-13.el8_4.x86_64 4/16

検証 : NetworkManager-adsl-1:1.32.10-4.el8.x86_64 5/16

検証 : NetworkManager-adsl-1:1.30.0-13.el8_4.x86_64 6/16

検証 : NetworkManager-1:1.32.10-4.el8.x86_64 7/16

検証 : NetworkManager-1:1.30.0-13.el8_4.x86_64 8/16

検証 : NetworkManager-tui-1:1.32.10-4.el8.x86_64 9/16

検証 : NetworkManager-tui-1:1.30.0-13.el8_4.x86_64 10/16

検証 : NetworkManager-wifi-1:1.32.10-4.el8.x86_64 11/16

検証 : NetworkManager-wifi-1:1.30.0-13.el8_4.x86_64 12/16

検証 : NetworkManager-bluetooth-1:1.32.10-4.el8.x86_64 13/16

検証 : NetworkManager-bluetooth-1:1.30.0-13.el8_4.x86_64 14/16

検証 : NetworkManager-libnm-1:1.32.10-4.el8.x86_64 15/16

検証 : NetworkManager-libnm-1:1.30.0-13.el8_4.x86_64 16/16

Installed products updated.

アップグレード済み:

NetworkManager-1:1.32.10-4.el8.x86_64

NetworkManager-adsl-1:1.32.10-4.el8.x86_64

NetworkManager-bluetooth-1:1.32.10-4.el8.x86_64

NetworkManager-libnm-1:1.32.10-4.el8.x86_64

NetworkManager-team-1:1.32.10-4.el8.x86_64

NetworkManager-tui-1:1.32.10-4.el8.x86_64

NetworkManager-wifi-1:1.32.10-4.el8.x86_64

NetworkManager-wwan-1:1.32.10-4.el8.x86_64

完了しました!チームインターフェースの作成

Teamingの分散/冗長方式は、現時点で以下の種類があります。

対向機器が「Cisco Catalyst 3560」ですので、「LACP」リンクアグリケーションを選択します。

| team.runner 種類 | 説明 |

| broadcast | データは全ポートで送信されます |

| roundrobin | データは全ポートで順番に送信されます |

| activebackup | 1 つのポートまたはリンクが使用され、他はバックアップとして維持されます |

| loadbalance | アクティブ Tx 負荷分散と BPF ベースの Tx ポートセレクターを使用します |

| lacp | 802.3ad リンクアグリゲーション制御プロトコルを実装します |

チームインターフェースの作成/削除を説明するため、一回目を「activebackup」で作り、再作成として「LACP」により、作成します。

作成(1回目:失敗)

# nmcli connection add type team con-name team1 ifname team1 team.runner activebackup

接続 'team1' (13f33a2f-7727-4afd-a06b-d05cf7f592d0) が正常に追加されました。

パラメータ変更(1回目:失敗)

# nmcli connection modify team1 ipv4.method disabled

# nmcli connection modify team1 ipv6.method disabled

再起動(1回目:失敗)

# nmcli connection down team1

接続 'team0' が正常に非アクティブ化されました (D-Bus アクティブパス: /org/freedesktop/NetworkManager/ActiveConnection/10)

# nmcli connection up team1

接続が正常にアクティベートされました (master waiting for slaves) (D-Bus アクティブパス: /org/freedesktop/NetworkManager/ActiveConnection/11)

作成確認(1回目:失敗)

# nmcli connection show

NAME UUID TYPE DEVICE

team1 13f33a2f-7727-4afd-a06b-d05cf7f592d0 team team1

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

enp1s0f2 3d9c9f2f-a6a0-41e0-b975-7237abe8b815 ethernet enp1s0f2

enp1s0f3 35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5 ethernet enp1s0f3

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

削除(1回目:失敗)

# nmcli connection delete team1

接続 'team1' (13f33a2f-7727-4afd-a06b-d05cf7f592d0) が正常に削除されました。

削除確認

# nmcli connection show

NAME UUID TYPE DEVICE

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

enp1s0f2 3d9c9f2f-a6a0-41e0-b975-7237abe8b815 ethernet enp1s0f2

enp1s0f3 35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5 ethernet enp1s0f3

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

再作成

# nmcli connection add type team con-name team1 ifname team1 team.runner lacp

接続 'team1' (b4500e44-02de-4766-a3bd-e1b6651ba2ca) が正常に追加されました。

パラメータ変更

# nmcli connection modify team1 ipv4.method disabled

# nmcli connection modify team1 ipv6.method disabled

再起動

# nmcli connection down team1

接続 'team0' が正常に非アクティブ化されました (D-Bus アクティブパス: /org/freedesktop/NetworkManager/ActiveConnection/10)

# nmcli connection up team1

接続が正常にアクティベートされました (master waiting for slaves) (D-Bus アクティブパス: /org/freedesktop/NetworkManager/ActiveConnection/11)

作成確認

# nmcli connection show

NAME UUID TYPE DEVICE

team1 b4500e44-02de-4766-a3bd-e1b6651ba2ca team team1

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

enp1s0f2 3d9c9f2f-a6a0-41e0-b975-7237abe8b815 ethernet enp1s0f2

enp1s0f3 35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5 ethernet enp1s0f3

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --リンク監視

冗長構成されたLANケーブルの監視方法を設定します。

設定した条件でリンクダウンを検知し、縮退を実施します。

リンク監視(1秒間隔)

# nmcli connection modify team1 team.link-watchers "name=ethtool delay-up=1000"

リンク監視(1秒間隔 + arp_ping)

# nmcli connection modify team1 team.link-watchers "name=ethtool delay-up=1000, name=arp_ping source-host=192.0.2.1 target-host=192.0.2.2"スレーブの追加/削除

スレーブとはTeamingを構成するメンバー要素を表します。

ここでは、ネットワークインターフェース[enp1s0f2]、[enp1s0f3]をスレーブとして実施例を以下に示します。

スレーブが、使われている(接続)状態および設定が定義してある場合は、以下のように構成が失敗します。その場合、 ネットワークインターフェース を削除、ネットワークデバイスの「切断」を実施します。

# nmcli device status

DEVICE TYPE STATE CONNECTION

eno1 ethernet 接続済み eno1

virbr0 bridge 接続済み (外部) virbr0

enp1s0f0 ethernet 切断済み --

enp1s0f1 ethernet 切断済み --

enp1s0f2 ethernet 接続済み enp1s0f2 <----(*)

enp1s0f3 ethernet 接続済み enp1s0f3 <----(*)

lo loopback 管理無し --

virbr0-nic tun 管理無し --

スレーブ追加(1回目:失敗)

# nmcli connection add type ethernet slave-type team con-name team1-port1 ifname enp1s0f2 master team1

接続 'team1-port1' (e67af606-fd8b-4218-b9da-00cc88267b36) が正常に追加されました。

# nmcli connection add type ethernet slave-type team con-name team1-port2 ifname enp1s0f3 master team1

接続 'team1-port2' (b3674390-b64e-49f0-aee8-63efd28db1a4) が正常に追加されました。

# nmcli connection show

NAME UUID TYPE DEVICE

team1 b4500e44-02de-4766-a3bd-e1b6651ba2ca team team1

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

enp1s0f2 3d9c9f2f-a6a0-41e0-b975-7237abe8b815 ethernet enp1s0f2 <----- (定義済み)

enp1s0f3 35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5 ethernet enp1s0f3 <----- (定義済み)

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

team1-port1 e67af606-fd8b-4218-b9da-00cc88267b36 ethernet -- <----- (*)

team1-port2 b3674390-b64e-49f0-aee8-63efd28db1a4 ethernet -- <----- (*)

スレーブの削除

# nmcli connection delete team1-port1

接続 'team1-port1' (e67af606-fd8b-4218-b9da-00cc88267b36) が正常に削除されました。

# nmcli connection delete team1-port2

接続 'team1-port2' (b3674390-b64e-49f0-aee8-63efd28db1a4) が正常に削除されました。

スレーブ削除の確認

# nmcli connection show

NAME UUID TYPE DEVICE

team1 b4500e44-02de-4766-a3bd-e1b6651ba2ca team team1

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

enp1s0f2 3d9c9f2f-a6a0-41e0-b975-7237abe8b815 ethernet enp1s0f2

enp1s0f3 35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5 ethernet enp1s0f3

virbr0 94ec4d40-8ad2-4f5e-ad6c-06eb950a9527 bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

ネットワークインターフェースの削除

# nmcli connection delete enp1s0f2

接続 'enp1s0f2' (3d9c9f2f-a6a0-41e0-b975-7237abe8b815) が正常に削除されました。

# nmcli connection delete enp1s0f3

接続 'enp1s0f3' (35a5e174-aed7-4dd8-8d8b-f6b095d1c2a5) が正常に削除されました。

ネットワークインターフェースの削除確認

# nmcli connection show

NAME UUID TYPE DEVICE

team1 b4500e44-02de-4766-a3bd-e1b6651ba2ca team team1

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

virbr0 898de4ba-52d6-47ab-950d-7890f81ced5e bridge virbr0

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --

ネットワークデバイスの「切断」確認

# nmcli device status

DEVICE TYPE STATE CONNECTION

eno1 ethernet 接続済み eno1

virbr0 bridge 接続済み (外部) virbr0

enp1s0f0 ethernet 切断済み --

enp1s0f1 ethernet 切断済み --

enp1s0f2 ethernet 切断済み -- <----(*)

enp1s0f3 ethernet 切断済み -- <----(*)

lo loopback 管理無し --

virbr0-nic tun 管理無し --

スレーブ追加(2回目:成功)

# nmcli connection add type ethernet slave-type team con-name team1-port1 ifname enp1s0f2 master team1

接続 'team1-port1' (76c07977-5cba-4a7f-a571-73ca6629440c) が正常に追加されました。

# nmcli connection add type ethernet slave-type team con-name team1-port2 ifname enp1s0f3 master team1

接続 'team1-port2' (871c741c-8d9e-4d9d-8777-b096459e2da8) が正常に追加されました。

再読み込み

# nmcli connection reload

構成の確認

# nmcli connection show

NAME UUID TYPE DEVICE

team1 b4500e44-02de-4766-a3bd-e1b6651ba2ca team team1

eno1 5f2adea6-ad7a-489a-9579-6c584f119bcc ethernet eno1

virbr0 898de4ba-52d6-47ab-950d-7890f81ced5e bridge virbr0

team1-port1 76c07977-5cba-4a7f-a571-73ca6629440c ethernet enp1s0f2 <----(*)

team1-port2 871c741c-8d9e-4d9d-8777-b096459e2da8 ethernet enp1s0f3 <----(*)

enp1s0f0 1a12fce2-e269-4b9c-8167-e46bbdf51098 ethernet --

enp1s0f1 646addfd-283e-407c-8811-9ffa8210ab4d ethernet --Teamingの状態確認

# ps -ef | grep teamd

root 1530 1216 0 11月16 ? 00:00:00 /usr/bin/teamd -o -n -U -D -N -t team1 -c { "runner": { "name": "lacp" }, "link_watch": { "name": "ethtool", "delay_up": 1000 } }

# teamdctl team1 state view

setup:

runner: lacp

ports:

enp1s0f2

link watches:

link summary: up

instance[link_watch_0]:

name: ethtool

link: up

down count: 0

runner:

aggregator ID: 5, Selected

selected: yes

state: current

enp1s0f3

link watches:

link summary: up

instance[link_watch_0]:

name: ethtool

link: up

down count: 0

runner:

aggregator ID: 5, Selected

selected: yes

state: current

runner:

active: yes

fast rate: no

# ip link

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

2: enp1s0f0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc mq state DOWN mode DEFAULT group default qlen 1000

link/ether 58:c2:32:0d:7d:b0 brd ff:ff:ff:ff:ff:ff

3: enp1s0f1: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc mq state DOWN mode DEFAULT group default qlen 1000

link/ether 58:c2:32:0d:7d:b1 brd ff:ff:ff:ff:ff:ff

4: enp1s0f2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq master team1 state UP mode DEFAULT group default qlen 1000

link/ether 58:c2:32:0d:7d:b2 brd ff:ff:ff:ff:ff:ff

5: enp1s0f3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq master team1 state UP mode DEFAULT group default qlen 1000

link/ether 58:c2:32:0d:7d:b2 brd ff:ff:ff:ff:ff:ff permaddr 58:c2:32:0d:7d:b3

6: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000

link/ether 50:65:f3:1c:3c:8b brd ff:ff:ff:ff:ff:ff

7: team1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT group default qlen 1000

link/ether 58:c2:32:0d:7d:b2 brd ff:ff:ff:ff:ff:ff

8: virbr0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN mode DEFAULT group default qlen 1000

link/ether 52:54:00:8a:3d:69 brd ff:ff:ff:ff:ff:ff

9: virbr0-nic: <BROADCAST,MULTICAST> mtu 1500 qdisc fq_codel master virbr0 state DOWN mode DEFAULT group default qlen 1000

link/ether 52:54:00:8a:3d:69 brd ff:ff:ff:ff:ff:ff

# nmcli connection show team1

# nmcli connection show team1-port1

# nmcli connection show team1-port2

チームインターフェースの起動確認

# nmcli connection down team1

接続 'team1' が正常に非アクティブ化されました (D-Bus アクティブパス: /org/freedesktop/NetworkManager/ActiveConnection/7)

# nmcli connection up team1

接続が正常にアクティベートされました (master waiting for slaves) (D-Bus アクティブパス: /org/freedesktop/NetworkManager/ActiveConnection/7)チームインターフェースの自動起動

ネットワークインターフェースの自動起動

# nmcli connection modify team1 connection.autoconnect yes

# nmcli connection modify team1-port1 connection.autoconnect yes